Neben rund 100 wissenschaftlichen Publikationen zum Thema habe ich auch viele allgemeinverständliche Artikel geschrieben.

Hier sind sie gruppiert nach Themen:

- IT-Sicherheit

- Cloud und Verschlüsselung

- Datenschutz, Privatsphäre, Demokratie

- Zeit und Zeitstempel

- Vorträge

IT-Sicherheit

- Ransomware-sicheres Backup (2025-09-20).

Die notwendigen Schritte und Techniken, um dieses letzte Sicherheitsnetz zu bauen. - Yealink-VoIP-Telefone: Insecurity by Design (2025-06-25; hier kurz als Sichere VoIP-Telefone: Nein, danke‽)

Ein grosser Hersteller macht einen grossen Fehler und macht alle seine Kundinnen und Kunden damit unsicher. Hintergründe und Gegenmassnahmen. - Diceware: Sicher & deutsch (2025-06-12)

Deutsche Passphrases sicher (d.h. im eigenen Browser) erzeugen. - Schweizerdeutsch liegt im Trend – auch bei Phishing (DNIP, 2025-05-28; hier als Phishing-Trend Schweizerdeutsch)

Einblick in aktuelle Phishingmethoden und wie man sie erkennt. Und wieso Schweizerdeutsch gerade beliebt ist. - Petzt die KI? Schlimm? (DNIP, 2024-09-27; hier kurz als Was verraten KI-Chatbots?)

Kann es passieren, dass KI-Eingaben in falsche Hände kommen? Wie? Was kann ich dagegen tun? - Sicherheit versteckt sich gerne (2024-09-13)

Wieso man einer Firma von aussen nicht ansieht, ob sie sichere IT-Produkte und -Services liefert. Oder eben nicht. - CrowdStrike oder: Wie eine Closed-Source-Firma fast die Welt lahmlegte (DNIP, 2024-07-22);

Wie können wir ein zweites «CrowdStrike» vermeiden? (DNIP, 2024-07-23);

CrowdStrike: Sind EU und Ratingagenturen schuld? (Und: Updates) (DNIP, 2024-08-05);

kurz: «CrowdStrike»: Ausfälle verstehen und vermeiden und CrowdStrike, die Dritte.

Ein Überblick in drei Teilen über die Geschehnisse vom Freitag, 19. Juli, wie es dazu kam und was wie wir alle dazu beitragen können, das zukünftig zu vermeiden. - Unnützes Wissen zu CrowdStrike (2024-08-04).

Ein paar Hintergrundinformationen und Geschichtchen zu CrowdStrike und dem grossen Crash vom 19. Juli. - Wieso wir «Move fast and break things» falsch verstehen — und wie wir Software besser machen können (2024-06-13; Kurzversion: «Move fast and break things» richtig verstehen und nutzen)

Übersetzung eines Essays von Glyph, das die moderne, sichere und zuverlässige Softwareentwicklung erklärt und begründet. - «QualityLand» sagt die Gegenwart voraus und erklärt sie (2024-06-12)

Eine Buchempfehlung, für alle, die hinter die Kulissen der Gegenwart und einer mögliche Zukunft schauen möchten. - 50 Jahre «unentdeckbare Sicherheitslücke» (2024-06-10; Kurzbeschreibung zu Patrick Seemanns DNIP-Artikel: «Die Sache mit dem Vertrauen»)

Wie eine vor 50 Jahren erfundene Sicherheitslücke funktioniert und wieso sie uns immer noch beschäftigt. - Wer ist «Jia Tan»? Eine Spurensuche zur xz-Backdoor (DNIP, 2024-05-14; Kurzversion: Mutmassungen über «Jia Tan»: Spuren eines Hackers)

Was wir aus Spuren über eine Backdoor lernen können. Und wie wir uns und unsere Umgebung effektiv schützen können. - Wie viel Swissness (und Bitcoin) steckt in SwissBitcoin ETF? Oder: Das 1×1 der Betrugserkennung (DNIP, 2024-04-24; Kurzversion: Wie erkenne ich betrügerische Webseiten — am Beispiel einer aktuellen Spamwelle)

Betrugserkennung an einem praktischen Beispiel, aber auch mit Hintergrund zu Vertrauen und einer Liste an Werkzeugen, um Informationen zu verfizieren. - xz oder: Wie die Open-Source-Community an Ostern die Welt gerettet hat (DNIP, 2024-04-02; Kurzversion: Wie die Open-Source-Community an Ostern die (IT-)Welt rettete)

Wir sind wahrscheinlich gerade haarscharf an der grössten IT-Sicherheitskatastrophe vorbeigeschrammt. Aus purem Glück. Auf dieses Glück dürfen wir uns nicht verlassen; wir müssen strukturell etwas ändern. - Y2K38: Timed Obsolescence (DNIP, 2024-01-19; Kurzversion: Endet die Zeit im Jahr 2038?)

Wieso wir bereits jetzt dafür sorgen müssen, damit unsere Geräte und Firmen 2038 kein Probleme haben. - Zählen wie ein Computer (DNIP, 2024-01-18; Kurzversion: Wie zählt ein Computer?)

Computer haben Limiten. Diese zeigen sich ganz besonders bei Zahlen. Und haben Auswirkungen, ob ein Programm funktioniert bzw. sicher ist. - Nicht wirklich «Responsible Disclosure»: Die Extraportion Spam über die Festtage (DNIP, 2023-12-22; Kurzversion: Spamwelle zu Weihnachten?)

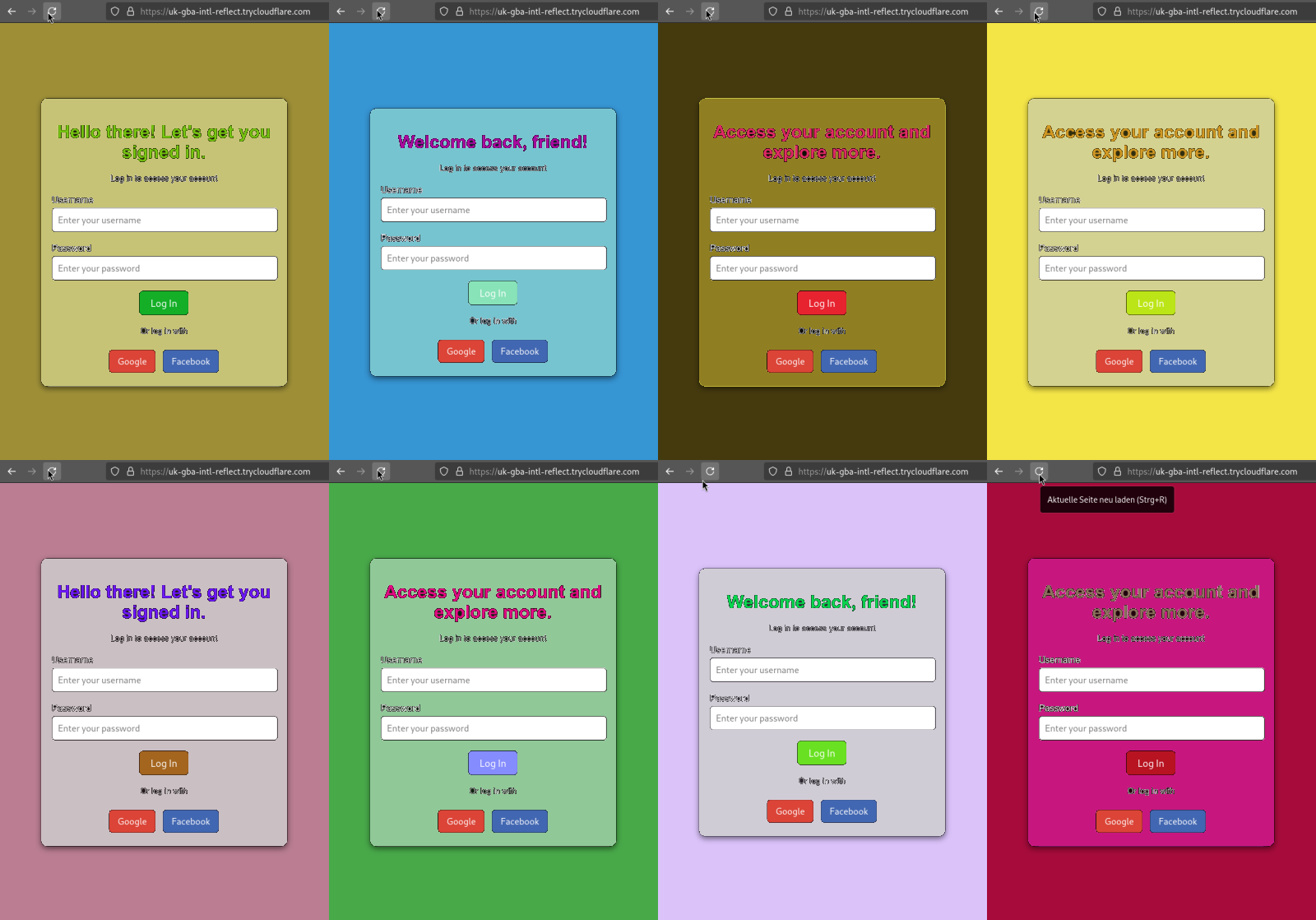

Wie man eine Sicherheitslücke nicht kommunizieren sollte. - Cloud untergräbt Sicherheit von Zwei-Faktor-Authentifizierung (2023-09-19; tags zuvor hier noch etwas kürzer als 2FA verschwindet in der Cloud)

Wieso ein Backup der 2FA-Daten gut ist, aber auch gut geplant sein will. - IT-Sicherheit ist kein Bürostuhl (DNIP, 2023-08-01; Kurzversion)

Wieso IT-Sicherheit uns alle angeht und nicht mit einem zweiseitigen Brief des Bundes gelöst werden kann. - Was uns Ransomware zu Datenschutz und Datensicherheit lehrt (2022-12-05)

IT-Sicherheit und ein paar einfache aber effektive Massnahmen einfach erklärt. Mit Checklisten. - Erklärt: Das Kleingedruckte bei Cyber-Versicherung (2022-07-14)

Ein Restrisiko der IT-Sicherheit kann durch eine Versicherung abgedeckt werden. Aber hilft diese dann auch? - Sicherheitstipps (nicht nur) fürs Homeoffice (2020-04-20)

Ein paar einfach Sicherheitstipps. Vorgänger von «Was uns Ransomware zu Datenschutz und Datensicherheit lehrt»; mit Informationen rund um die organisierte Cyberkriminalität. - Ransomware ist anders (2018-09-26)

Wie Ransomware funktioniert und was wir dagegen tun können. - Ist 1234 ein gutes Passwort? (2018-09-23)

Wieso brauchen wir Passwörter? Und sind 8 Zeichen genug? Passwörter und ihre Hintergründe erklärt. - Meltdown und Spectre: Lesen ohne zu lesen (2018-01-15)

Die Prozessor-Sicherheitslücke anhand eines staubigen Schachspiels erklärt. - Weg vom Internet der (unsicheren) Dinge (2017-03-28)

Viele Gerätschaften, die als „Internet der Dinge“ („IoT“, Internet of Things) verkauft werden, haben Sicherheitsprobleme. Hintergründe und Lösungsmöglichkeiten. - DDoS: What we can do to prevent it (Englisch 🇬🇧; 2016-09-27)

Wie DDoS-Angriffe ermöglicht werden, wieso die Anreize dagegen falsch verteilt sind und was man trotzdem dagegen tun kann/müsste.

Cloud und Verschlüsselung

Die Serie «Cloud+Sicherheit»:

- «Die Cloud» gibt es nicht (DNIP, 2022-09-30; Englisch 🇬🇧: «“The Cloud“ does not exist», 2022-11-06)

Wieso wir nicht alles, was Cloud heisst, in einen Topf werfen sollten, wenn es um Sicherheit geht. - Wo genau geht es in die Cloud? Ein Wegweiser durch den Dschungel (DNIP, 2024-10-21; kurz hier: Wegweiser in die Cloud)

Ein Überblick über die verschiedenen Cloudarten. Mit leicht verständlichen Analogien wie Schrebergärten, Schafweiden und Bürogebäuden. - Die Cloud als Spielball der Winde (DNIP, 2025-02-27; kurz hier: Cloud: Vom Winde verweht?)

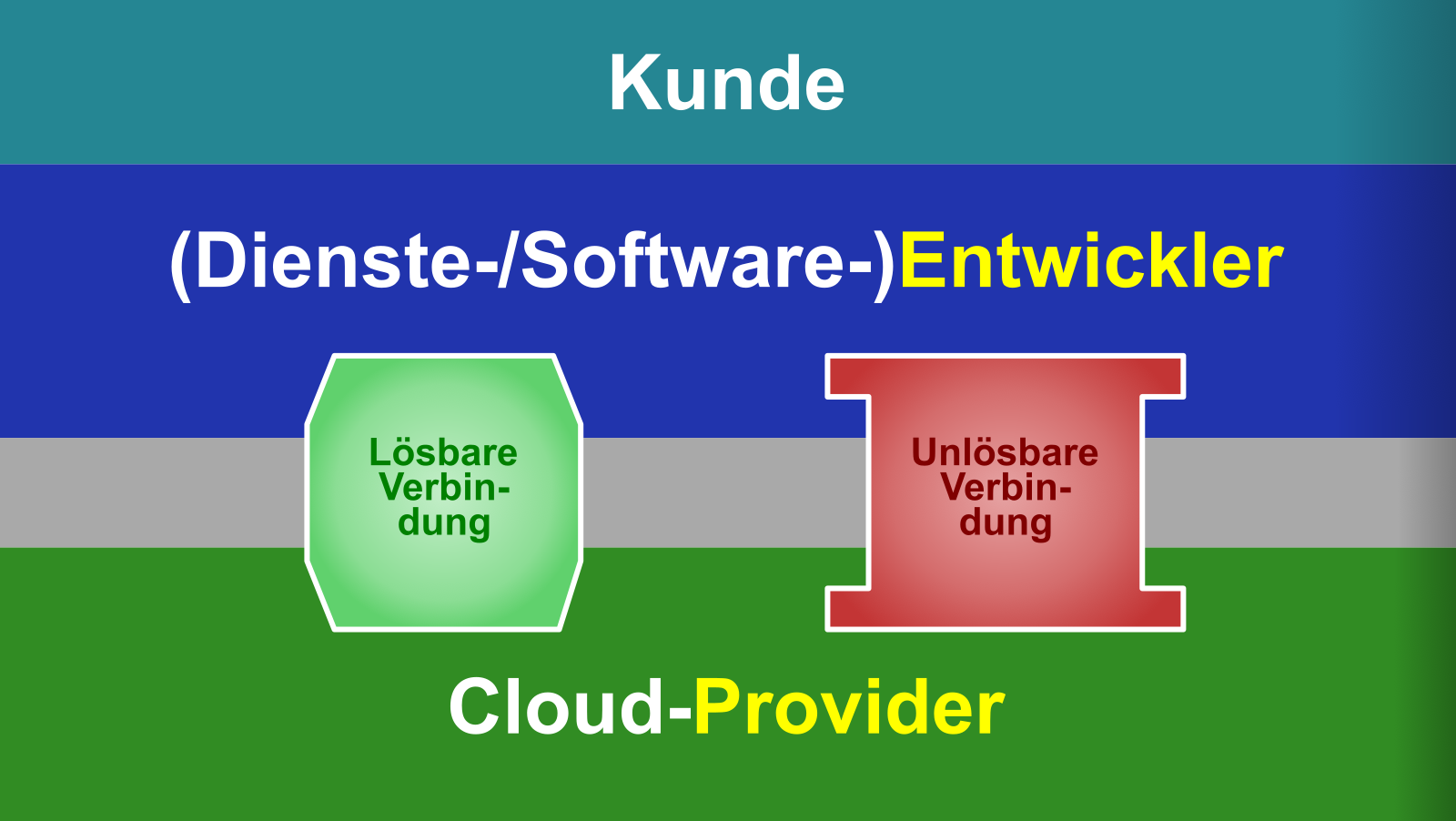

Der Gang in die Cloud ist immer auch ein Verlust für die Autonomie. Dieser sollte gut überlegt sein. Dieser Artikel liefert einige relevante Fragen dazu. - Die Cloud, der unkündbare Subunternehmer (DNIP, 2025-05-01, Übersetzung von Bert Huberts Original; kurz hier: In den Klauen der Cloud)

Es ist ein feiner Grat zwischen selbstbestimmter Nutzung und vollständiger, ewiger Abhängigkeit von der Cloud. Hier wird der Unterschied, Warnsignale und Konsequenzen aufgezeigt.

Sonstige Artikel:

- Die Cloud, das geheimnisvolle Wesen (2024-10-21)

Einige Überlegungen, die man vor einem Schritt in die Cloud anstellen sollte. - Cloud: Virtualisierung und Container kurz erklärt (2024-10-16)

Die Zusammenhänge zwischen Virtualisierung, Containern usw. - Was Prozessoren und die Frequenzwand mit der Cloud zu tun hat (2024-10-12)

Vor rund 20 Jahren hat die CPU-Taktfrequenz ein Limit erreicht. Stattdessen wachsen die Anzahl Cores pro Prozessor. Und tragen damit «Mitschuld» an der Cloud. - Cloudspeicher sind nicht (immer) für die Ewigkeit (2024-09-09)

Viele nutzen Cloudspeicher, z.T. ohne es zu wissen. Und diese (und die Daten darauf) können dann plötzlich weg sein. - 📹 Cloud: Technologie für Datenschutz? (2023-03-17)

Wo hilft uns Technologie und wo nicht? Vortrag mit Aufzeichnung. - Post Quantum and Homomorphic Encryption made easy (2023-02-23, nur Englisch 🇬🇧; auf Deutsch etwa: «Quantensichere Verschlüsselung und Homomorphe Verschlüsselung einfach erklärt»)

Homomorphe Verschlüsselung wird als Hoffnung für Cloud-Sicherheit verkauft. Die Grundlagen einfach erklärt mit Kinderrätseln. - Vortrag: Cloud-Sicherheit am Winterkongress (2023-02-14)

Wieso man «Die Cloud» nicht in einen Topf werfen sollte und was das für die Sicherheit heisst. Und wieso Hoffnungen auf zukünftige Errungenschaften übertrieben sind. - «Die Cloud» gibt es nicht (2022-09-30; Englisch 🇬🇧: «“The Cloud“ does not exist», 2022-11-06)

Wieso wir nicht alles, was Cloud heisst, in einen Topf werfen sollten, wenn es um Sicherheit geht. - Hinter den Kulissen der Verschlüsselung (2022-09-28)

Wie Verschlüsselung funktioniert und welche verschiedenen Möglichkeiten sie bietet.

Datenschutz, Privatsphäre, Demokratie

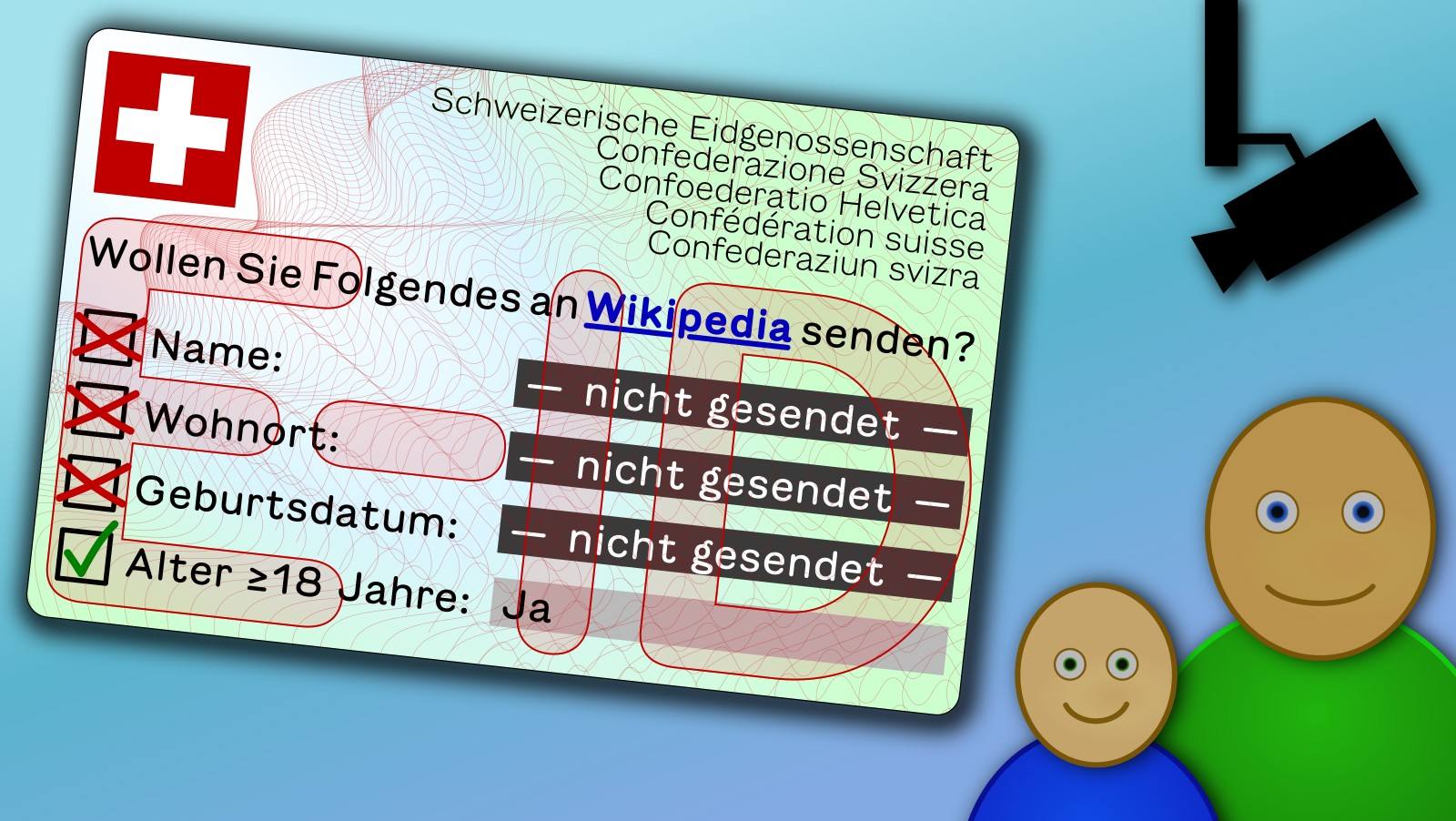

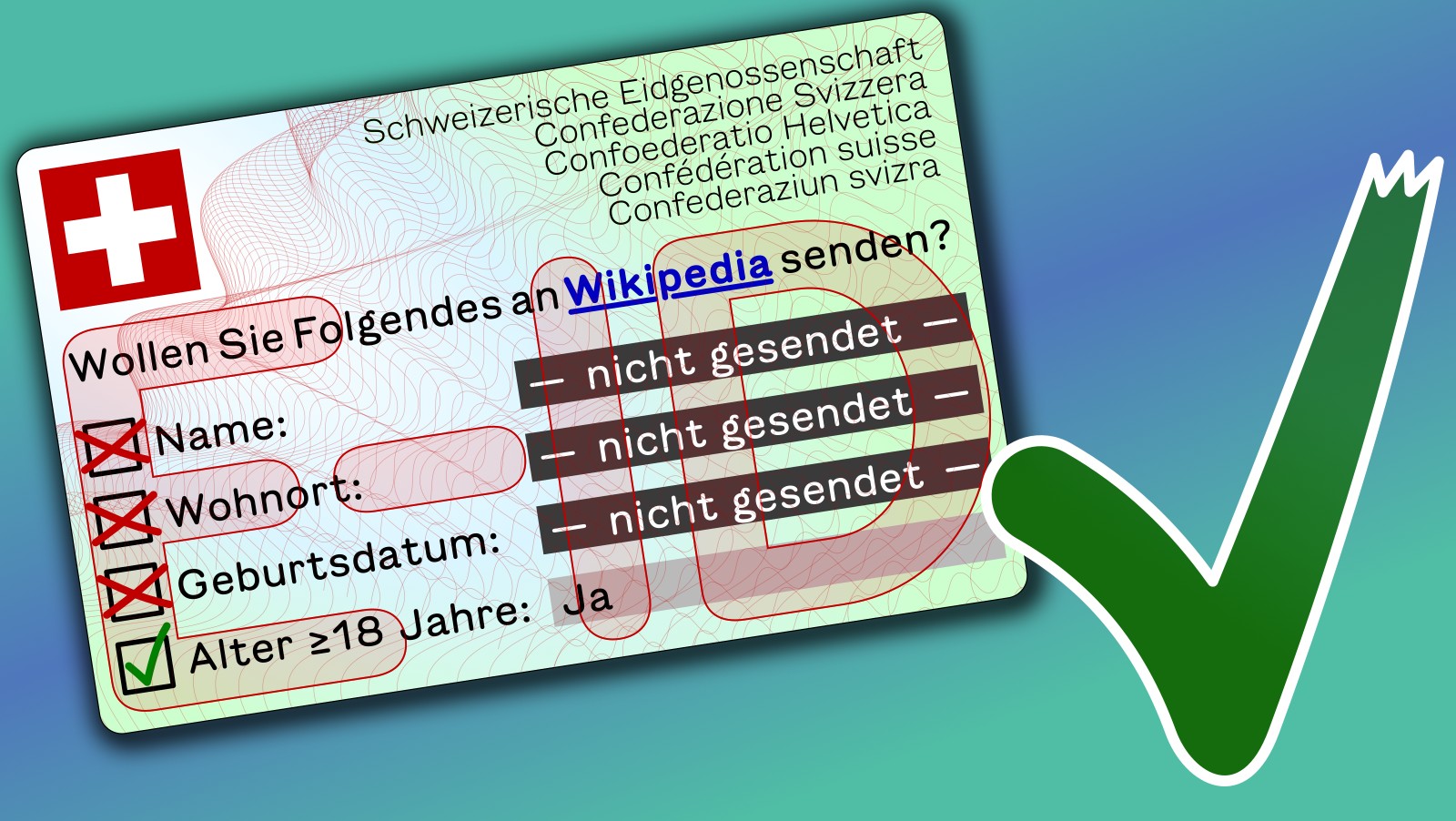

- Löst die e-ID die Probleme von Jugendschutz und Privatsphäre? (Langversion bei DNIP: «e-ID explained, Teil 3: Jugendschutz und Anonymität»)

Die Langversion des Interviews: Dass Jugendschutz auch ohne e-ID funktionieren muss, die e-ID Jugendschutz, so wie er aktuell in in- und demnächst in ausländischen Gesetzen steht, datenschutzfreundlich umsetzen kann. - E-ID: Kollidiert Altersverifikation mit dem Recht auf Anonymität? (2025-09-05).

Ein Interview mit Tobias Gasser von Radio SRF zum Thema. - Ja zur E-ID (2025-08-28; Kurzversion der ersten zwei DNIP-Artikel aus der Serie «e-ID explained»: Teil 1: Wieso und wie? und Teil 2: Wie funktioniert sie?)

Die e-ID ist wichtig, wird aber auch kontrovers diskutiert. Deshalb ein paar Hintergründe und Erklärungen der Technik. - CH-Journi-Starterpack fürs Fediverse (2025-08-02)

Ein Überblick über mir bekannte Journalist:innen und Medien, die man im Fediverse (siehe nächster Artikel) finden kann. Mit Möglichkeit, diese einfach zu abonnieren. - Föderalismus auch bei sozialen Netzen (2025-08-01)

Wer Föderalismus und Demokratie ernst meint, müsste die zentralistischen Sozialen Netzwerke verlassen. - Nextcloud: Automatischer Upload auf Android verstehen (2025-06-05)

Der automatische Upload von Bildern funktioniert nach Regeln, die ich nie verstand. Und deshalb für unzuverlässig hielt. Doch eigentlich ist alles ganz einfach - Persönliche Daten für Facebook-KI (2025-05-19)

Die Trainingsdaten und wieso der CH-Datenschutz (im Gegensatz zur EU) überhaupt nicht greift. - Facebook: Lieber Zensur als Datenschutz (DNIP, 2024-10-10; hier kurz: Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz

Facebook scheint dieses Jahr intensiver als zuvor kritische Beiträge als «irreführend» und «Spam» zu klassieren und damit ihre Veröffentlichung auf ihrer Plattform zu verunmöglichen. Echt irreführende Beiträge bleiben aber stehen, aus kommerziellen Interessen. - Chatkontrolle: Es geht weiter! (DNIP, 2024-09-09; hier kurz: «Chatkontrolle, die Schweiz und unsere Freiheit» und «Chatkontrolle: Schöner als Fiktion»)

Überblick über den Stand der Chatkontrolle und die Auswirkungen auf die Schweiz und unsere Freiheit. - Depeschen aus der Zukunft: Rückblick auf das erste Jahr Chatkontrolle (DNIP, 2024-09-10)

Eine wundervolle Fiktion von Jeremiah Lee, wie das erste Jahr nach der Einführung der Chatkontrolle aussehen könnte. Unterhaltsamer Einstieg in das Thema, ideal auch zum Teilen mit Freunden und Familie. - Marcel pendelt zwischen Spam und Scam (2024-08-02)

Ein paar Tipps zum Erkennen von Internet-Betrug. - Die NZZ liefert Daten an Microsoft — und Nein sagen ist nicht (2024-08-01)

Ein Überblick über die dunklen Seiten des Werbenetzwerks, motiviert durch einen DNIP-Artikel von Adrienne Fichter. - Auch du, mein Sohn Firefox (2024-07-17)

Dass Firefox jetzt auch Werbetracking macht. Und wie man es ausschaltet. - Stimmbeteiligung erhöhen ohne eVoting (DNIP, 2024-05-27; Kurzversion)

Eine Stimmpflicht „light“ wie im Kanton Schaffhausen erhöht sie um 20 Prozentpunkte. - «5 Minuten für mehr Datenschutz»: Tracking vermeiden (2023-12-20; Langform bei DNIP: Tracking, nein danke!)

Wer nicht will, dass 638 Firmen im Internet mehr über ihn/sie wissen als er/sie selbst, findet hier ein paar einfache Tricks um das massiv zu reduzieren. - «Right to be Forgotten» void with AI? (2023-03-02, nur Englisch 🇬🇧; auf Deutsch etwa: «Verschwindet das „Recht auf Vergessenwerden“ durch die KI?»)

Löschen von Informationen aus Sprachmodellen wie ChatGPT ist schwierig. Alternativen und Implikationen. - SBB-Kundentracking: Offene Fragen (2023-02-22; Vorabversion)

Wenn es der SBB nur um Frequenz- und Wegedaten ginge, liesse sich dies auch privatsphärefreundlicher lösen. - Jugendschutzgesetz in den Medien, ein kleiner Faktencheck (2023-01-16)

Wieso das Jugendschutzgesetz eine Ausweispflicht im Internet ergibt. Und die Jugend nicht schützt. Und damit unnötig an unserer Privatsphäre nagt. - Datenschutz und IT in der Arztpraxis: ein Fass mit Boden (2018-05-23)

Einige Tipps für Hausarztpraxen rund um Datenschutz und Datensicherheit. - Kontrolle über die eigenen Daten: Einfach! (2018-02-26)

Dezentrale und föderierte Systeme helfen, die Kontrolle über die eigenen Daten zu behalten. Hier mit Fokus Instant Messaging. - Spiegel: „Deutschland schleichend zum Überwachungsstaat“ (2016-11-28)

Statt in Überwachungsmassnahmen sollte in die Bekämpfung der Ursachen investiert werden.

Zeit und Zeitstempel

- Endet die Zeit im Jahr 2038? (2024-01-19; Langversion: Y2K38: Timed Obsolescence)

Wieso wir bereits jetzt dafür sorgen müssen, damit unsere Geräte und Firmen 2038 kein Probleme haben - Network Time Security (2022-01-18; fünfteilige Serie auf Englisch 🇬🇧)

Wie kann man nachvollziehbare, vertrauenswürdige Uhrzeit verteilen? - Git, PGP, and the Blockchain: A Comparison (2022-02-04 🇬🇧)

Wahrscheinlich reichen Zeitstempel, wenn man glaubt, eine Blockchain zu brauchen. - A brief history of time(stamping) (2019-03-29 🇬🇧)

Kurzer Überblick über die Geschichte von Zeitstempeln

Vorträge

- Vortrag: Cloud-Sicherheit am Winterkongress (2023-02-14)

Wieso man «Die Cloud» nicht in einen Topf werfen sollte und was das für die Sicherheit heisst. Und wieso Hoffnungen auf zukünftige Errungenschaften übertrieben sind. - Workshops Datenschutz und Datensicherheit in der Arztpraxis im Auftrag der EQUAM Stiftung (2016-2018).

- Diverse Schulungen und Workshops zum Thema.

Falls Sie einen Vortrag oder Kurs wünschen, mit diesem oder einem anderen Fokus oder Format, nehmen Sie bitte Kontakt mit mir auf.

Weitere Dossiers

Überblick über Sicherheit+Privatsphäre

-

Schwangerschaftsrechner spriessen gerade wie Pilze aus dem Boden. Hier ein datenschutzfreundlicher mit Quellcode. → Mehr

-

Cyberangriffe können verheerend sein. Doch ein letztes Sicherheitsnetz ist nicht so schwierig zu bauen. Hier die Hintergründe, was es beim Aufbau eines Ransomware-resilienten Backupprozesses zu beachten gilt. → Mehr

-

Heute gehen wir der Frage nach, ob eine e-ID unsere gesellschaftlichen Probleme im Internet lösen kann. Und wie wir zu einer besseren Lösung kommen. → Mehr

-

Die e-ID ist aktuell auch im rund um Altersverifikation in Diskussion. In einem Interview mit Radio SRF versuchte ich, einige Punkte zu klären. → Mehr

-

Ich setze mich bekanntermassen sehr für IT-Sicherheit und Privatsphäre ein. Und genau deshalb finde ich die E-ID in ihrer jetzt geplanten Form eine ganz wichtige Zutat. Hier meine Gründe für… → Mehr

-

Föderalismus liegt uns im Blut. Unsere gesamte Gesellschaft ist föderal aufgebaut. Aber – wieso lassen wir uns dann bei sogenannten «sozialen», also gesellschaftlichen, Netzen auf zentralistische Player mit absoluter Macht… → Mehr

-

Der Bundesrat will auf dem Verordnungsweg den Überwachungsstaat massiv ausbauen und die Schweizer IT-Wirtschaft im Vergleich zu ausländischen Anbieter schlechter stellen. Deine Unterschrift unter der Petition hilft! → Mehr

-

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es jedem Telefon ermöglicht, sich als beliebiges anderes Yealink-Telefon auszugeben.… → Mehr

-

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der Suche nach einem deutschsprachigen Diceware-Generator habe ich keinen gefunden,… → Mehr

-

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich wieso und was dabei hilft. → Mehr

-

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die NZZ ein Streitgespräch zum VÜPF. Darin findet sich vor… → Mehr

-

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung in Sachen Spam und Phishing zuerst hinter die Kulissen… → Mehr

-

Meta – Zuckerbergs Imperium hinter Facebook, WhatsApp, Instagram, Threads etc. – hat angekündigt, ab 27. Mai die persönlichen Daten seiner Nutzer:innen in Europa für KI-Training zu verwenden. Dazu gehören alle… → Mehr

-

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud gehen» auflöst. Ich habe ihn für DNIP auf Deutsch… → Mehr

-

«Die Cloud» wird sprichwörtlich in den Himmel gelobt. Dabei geht oft vergessen, dass sie dadurch auch zum Spielball aller Winde wird. Wissenswertes zum IT-Outsourcing in die Cloud. Dies betrifft nicht… → Mehr

-

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich «beinahe der gesamte Inhalt des Artikels […] in der… → Mehr

-

Es wird alles Mögliche als «die Cloud» bezeichnet. Wahrscheinlich, weil der Begriff inzwischen cool genug ist. Aber dahinter verstecken sich viele verschiedene Dinge mit verschiedenen Eigenschaften. Ein Versuch der Erklärung… → Mehr

-

Die Cloud wird als magischer Sammelbegriff für eigentlich alle «IT-(Dienst-)Leistungen, die aus der Steckdose kommen» verwendet. Entscheidungen zu treffen, alleine weil etwas unter einem magischen, evt. sogar gehypten, Sammelbegriff subsumiert… → Mehr