Zwei-Faktor-Authentifizierung (2FA bzw. MFA) ist ein wichtiger Sicherheitsmechanismus, der effizient gegen den Missbrauch von erratenen, ergaunerten oder kopierten Passwörtern schützt. Durch Googles Synchronisation in die Cloud wird der Schutz aber massiv geschwächt.

Ein „Extended Release“ dieses Artikels erschien einen Tag später bei DNIP: «Cloud untergräbt Sicherheit von Zwei-Faktor-Authentifizierung»

Wie wird 2FA umgesetzt?

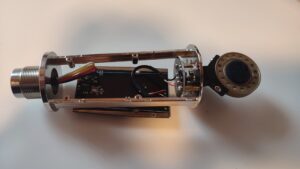

Früher hat man 2FA vor allem mit dedizierter Hardware realisiert, beispielsweise mit

- TAN-Listen aus Papier fürs Login beim eBanking

- Sicherheitstoken mit Display, welche eine sich regelmässig wechselnde Geheimnummer anzeigt

- Sicherheitstoken mit z.B. USB-Port, das seine Präsenz gegenüber einem entfernten Server kryptographisch bestätigt

Wo der Kostendruck hoch ist (z.B. im Massenmarkt), wird heute versucht, auf zusätzliche Hardware zu verzichten. Deshalb sind im Low-Cost-Bereich z.B. folgende Mechanismen beliebt:

- Mail: Verifikation, dass der Empfänger aktuell Zugang zum Mailkonto hat

- SMS: Versand einer SMS an den Empfänger

- Push-Nachrichten an den Empfänger, z.T. als App mit integrierter Bestätigung (z.B. Microsoft Authenticator)

- One-Time-Passwords: Das oben genannte „Sicherheitstoken mit Display“, aber als reine App (Google Authenticator uvam.)

Verlust des zweiten Faktors

Bei den hardwarebasierten Verfahren kann natürlich diese Hardware verloren gehen oder geklaut werden; u.U. reicht auch das Ablesen/Abfotografieren der Information.

Auch bei den hardwarelosen Verfahren ist Hardware involviert: Beispielsweise das Mobiltelefon oder seine SIM-Karte. Auch die können geklaut werden oder man kann den Mobilproviders zur Ausstellung einer Ersatz-SIM bewegen.

Aber natürlich können diese Geräte ins Wasser fallen, mit Kleidern mitgewaschen werden oder auch ganz einfach vom Bus überfahren werden (ehrlich!). Oder das Gebäude kann abbrennen. Oder…

In allen diesen Fällen ist es extrem aufwändig, wieder Zugang zu den Konten zu bekommen. Also: Was tun?

Backup!

Ein Backup ist immer eine gute Idee. Das dachte sich auch Google, als sie das automatische Cloud-Backup für die 2FA-Token im Google Authenticator aktivierten.

Aber genau diese Funktion wurde in einem aktuellen Fall von einem Angreifer benutzt, um Kontrolle über die Server eines IT-Dienstleisters zu bekommen, wie dieser selbst in einem lesenswerten Blog-Beitrag dokumentiert.

What we had originally implemented was multi-factor authentication. But through this Google update, what was previously multi-factor-authentication had silently (to administrators) become single-factor-authentication

Übersetzung: „Was wir eigentlich ursprünglich implementiert hatten, war Multi-Faktor-Authentisierung. Aber durch dieses Google-Update wurde das, was vorher Multifaktor-Authentisierung war, in aller Stille zu einer Single-Faktor-Authentisierung (für die Administratoren).“

Snir Kodesh, „When MFA isn’t actually MFA„, Retool, 2023-09-13

Sicheres 2FA-Backup

Die betroffene Firma Retool teilt dankenswerterweise ihre Überlegungen zu 2FA-Cloud-Backup. Eine davon ist das Abraten von der Benutzung dieser Backupfunktion. Retool erklärt auch, wie man sie deaktiviert: Dazu muss man im Google Authenticator das „Google-Konto trennen“ („unlink Google account“).

Solange es keine einfache Möglichkeit gibt, dieses Backup der 2FA-Token durch ein zusätzliches Passwort zu sichern (welches man natürlich irgendwo sicher ablegen sollte), empfehle auch ich, die Synchronisation zu deaktivieren oder auf einen der anderen 2FA-Clients umzustellen, welche verschlüsselte Cloud-Backups seiner 2FA-Daten unterstützen.

Dazu zählt beispielsweise der Aegis Authenticator (Android) oder Authy (iOS+Android).

Happy secure 2FA!

Aktuelles zu IT-Sicherheit

- Sichere VoIP-Telefone: Nein, danke‽

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es jedem Telefon ermöglicht, sich als beliebiges anderes Yealink-Telefon auszugeben. Und somit als dieses Telefonate zu führen, Kontaktlisten anzuschauen und so weiter.

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es jedem Telefon ermöglicht, sich als beliebiges anderes Yealink-Telefon auszugeben. Und somit als dieses Telefonate zu führen, Kontaktlisten anzuschauen und so weiter. - Diceware: Sicher & deutsch

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der Suche nach einem deutschsprachigen Diceware-Generator habe ich keinen gefunden, der nur im Browser läuft, also das Passwort nicht von einem Server lädt. Da man Passwörter mit niemandem teilen sollte, war das für mich keine… Diceware: Sicher & deutsch weiterlesen

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der Suche nach einem deutschsprachigen Diceware-Generator habe ich keinen gefunden, der nur im Browser läuft, also das Passwort nicht von einem Server lädt. Da man Passwörter mit niemandem teilen sollte, war das für mich keine… Diceware: Sicher & deutsch weiterlesen - Nextcloud: Automatischer Upload auf Android verstehen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich wieso und was dabei hilft.

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich wieso und was dabei hilft. - VÜPF: Staatliche Überwachungsfantasien im Realitätscheck

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die NZZ ein Streitgespräch zum VÜPF. Darin findet sich vor allem ein Absatz des VÜPF-Verschärfungs-Befürworters mit Aussagen, die nicht unwidersprochen bleiben können.

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die NZZ ein Streitgespräch zum VÜPF. Darin findet sich vor allem ein Absatz des VÜPF-Verschärfungs-Befürworters mit Aussagen, die nicht unwidersprochen bleiben können. - Phishing-Trend Schweizerdeutsch

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung in Sachen Spam und Phishing zuerst hinter die Kulissen der Betrüger, um ihre Methoden kennenzulernen. Und danach – viel wichtiger – was wir tun können, um uns zu schützen.

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung in Sachen Spam und Phishing zuerst hinter die Kulissen der Betrüger, um ihre Methoden kennenzulernen. Und danach – viel wichtiger – was wir tun können, um uns zu schützen. - Persönliche Daten für Facebook-KIMeta – Zuckerbergs Imperium hinter Facebook, WhatsApp, Instagram, Threads etc. – hat angekündigt, ab 27. Mai die persönlichen Daten seiner Nutzer:innen in Europa für KI-Training zu verwenden. Dazu gehören alle Beiträge (auch die zutiefst persönlichen), Bilder (auch die peinlichen) und Kommentare (auch die blöden Sprüche) auf Facebook und Instagram, die Interaktionen mit dem KI-Chatbot «Meta… Persönliche Daten für Facebook-KI weiterlesen

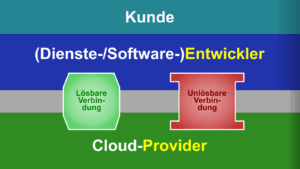

- In den Klauen der Cloud

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud gehen» auflöst. Ich habe ihn für DNIP auf Deutsch übersetzt.

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud gehen» auflöst. Ich habe ihn für DNIP auf Deutsch übersetzt. - Können KI-Systeme Artikel klauen?

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich «beinahe der gesamte Inhalt des Artikels […] in der Antwort von Perplexity zu lesen» gewesen sei. Und nun könne «man gratis oder für eine Gebühr von etwa 20 Dollar pro Monat jede Zeitung auf… Können KI-Systeme Artikel klauen? weiterlesen

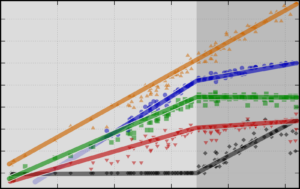

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich «beinahe der gesamte Inhalt des Artikels […] in der Antwort von Perplexity zu lesen» gewesen sei. Und nun könne «man gratis oder für eine Gebühr von etwa 20 Dollar pro Monat jede Zeitung auf… Können KI-Systeme Artikel klauen? weiterlesen - Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in die Cloud. Wie das zusammenhängt.

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in die Cloud. Wie das zusammenhängt. - Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der mittels falscher Botschaften auf Klicks abzielte. Aber beim Versuch, einen wahrheitsgemässen Bericht über ein EuGH-Urteil gegen Facebook zu posten, wurde dieser unter dem Vorwand, ich würde Spam verbreiten, gelöscht. Was ist passiert?

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der mittels falscher Botschaften auf Klicks abzielte. Aber beim Versuch, einen wahrheitsgemässen Bericht über ein EuGH-Urteil gegen Facebook zu posten, wurde dieser unter dem Vorwand, ich würde Spam verbreiten, gelöscht. Was ist passiert? - Was verraten KI-Chatbots?«Täderlät» die KI? Vor ein paar Wochen fragte mich jemand besorgt, ob man denn gar nichts in Chatbot-Fenster eingeben könne, was man nicht auch öffentlich teilen würde. Während der Erklärung fiel mir auf, dass ganz viele Leute ganz wenig Ahnung haben, wie die Datenflüsse bei KI-Chatbots wie ChatGPT etc. eigentlich ablaufen. Deshalb habe ich für… Was verraten KI-Chatbots? weiterlesen

- Sicherheit versteckt sich gerne

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung.

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung.

Schreibe einen Kommentar