Diese Wochen ist alles etwas anders. Immer, wenn sich etwas ändert, gibt es Gewinner und Verlierer. Halunken, die von der aktuellen Situation profitieren wollen und unsere (IT-)Sicherheit und Privatsphäre angreifen wollen, sollen nicht zu den Gewinnern gehören. Dazu ein paar einfache Tipps gegen die gut organisierten und vernetzten Unholde:

Passwörter

- Passwortmanager verwenden. Wer keine Präferenz hat, kann denjenigen aus dem Browser verwenden.

- Neue Passwörter vom Passwortmanager erzeugen lassen (wer die Wahl hat: 20 Zeichen A-Z, a-z, 0-9; wenn der Dienst dann noch auf ein Sonderzeichen besteht, ein zufälliges irgendwo einfügen).

- Alte Passwörter ändern, insbesondere wenn sie einem Muster folgen oder für mehrere unterschiedliche Anbieter genutzt werden.

- Zwei-Faktor-Authentisierung aktivieren auf wichtigen Konten. Dazu zählt insbesondere das Hauptmailkonto: Wer Zugriff darauf hat, kann von allen anderen Diensten her das Passwort zurücksetzen.

Mehr zu Passwörtern: Ist 1234 ein gutes Passwort?

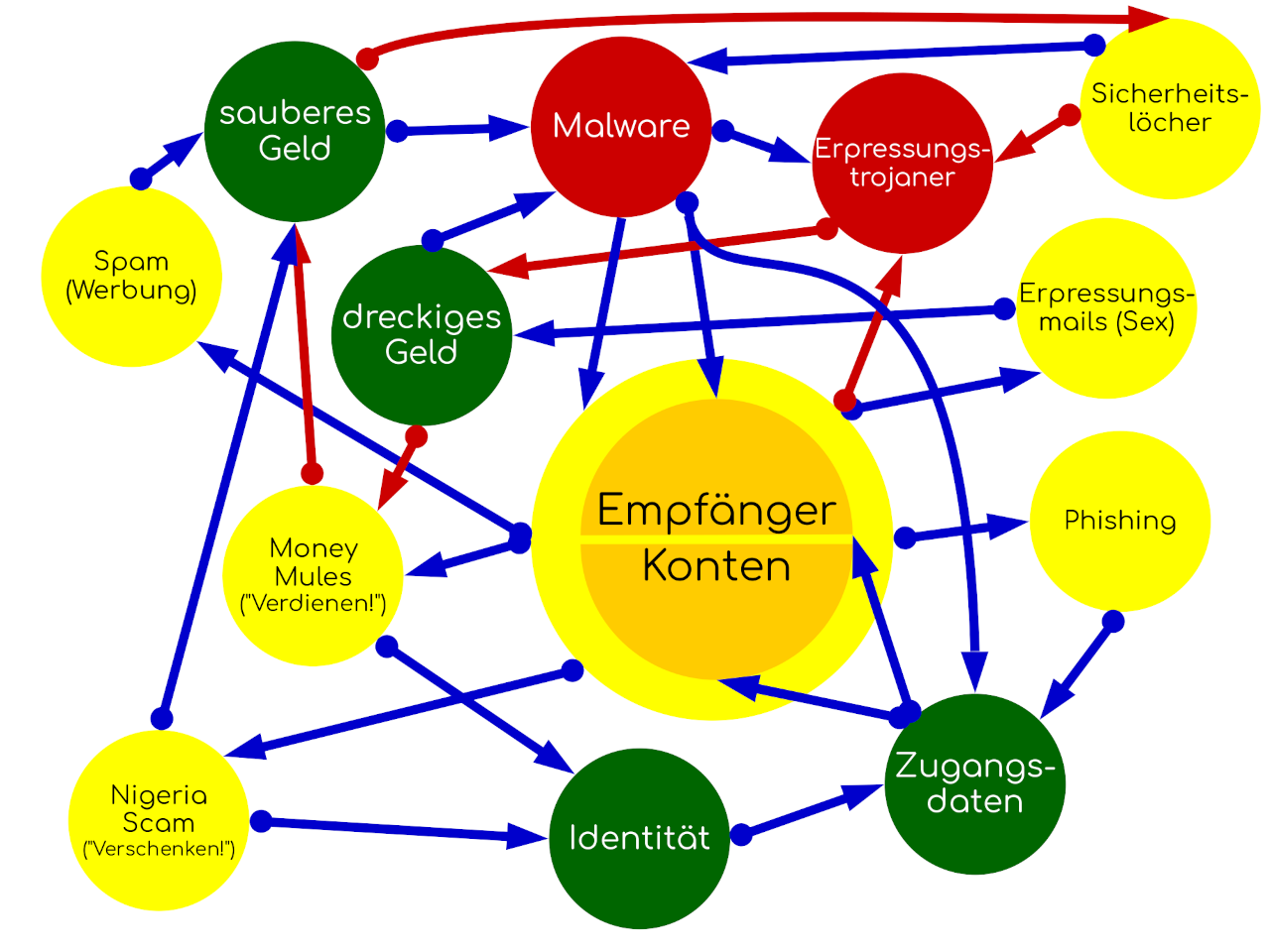

Phishing

Mit Phishing werden Mails und andere Versuche bezeichnet, den Empfänger dazu zu bringen, eigentlich geheime Informationen preiszugeben, z.B. Passwörter oder Kreditkartennummern.

- Erwarte ich die Mail?

- Stimmt der Absender? (Volle Mailadresse!)

- Enthält die Mail unerwartete Anweisungen? (Entschlüsseln eines Anhangs mit Passwort, Aktivieren von Makros, …)

- Versucht die Mail, meine niederen Instinkte anzusprechen (Angst, Stress, Gier)?

- Klingt das Angebot zu gut um wahr zu sein? Dann ist es das das auch. (Niemand würde auf der Strasse einem Unbekannten 100’000 Franken oder mehr einfach so schenken. Wieso sollte das jemand per Mail tun?)

- Unsicher, ob die Mail legitim ist? Zweitmeinung bei einem Kollgen/einer Kollegin einholen (oder im Homeoffice der/die Partner/in). Lieber 1x zuviel als zu wenig!

- Immer noch unsicher? Dann den Absender anrufen. Und dazu nicht die Information aus der Mail verwenden, sondern die Telefonnumer aus dem Adress- oder Telefonbuch bzw. von der Webseite der Firma. Nicht auf Links in der Mail klicken!

Separate Rechner/Konten

Je einfacher es ist, zwischen Arbeit, privaten Dokumenten und Erholsamem zu wechseln, so gilt das auch für bösartige Software, die einfach bei einem Experiment oder einem unbedachten Klick dann alles lahmlegen kann.

- Für Arbeit, Wichtiges Privates und Unwichtiges/Experimente jeweils separate Rechner oder Konten nutzen, möglichst ohne Administratorrechte.

- Den „Experimente“-Rechner/Konto dann auch für das Öffnen dubioser Mails und URLs (Webadressen) nutzen, wenn es denn wirklich nicht anders geht.

Ransomware und Backup

Es gibt verschiedene Gründe für Datenverlust. Alle können katastrophal enden, ganz besonders aber bei Ransomware. Deshalb: Rechtzeitig Backup einrichten! Hier ein einfacher, praktikabler Vorschlag für privates Backup:

- Zwei externe USB-Festplatten kaufen (ab ca. 50 Franken erhältlich).

- Backup alternierend auf diese beiden USB-Disks.

- Die Disk nach dem vollendeten Backup wieder ausstecken.

- Die Disks an zwei unterschiedlichen Orten lagern.

- Bei sensiblen Daten: Die Festplatten von Anfang an verschlüsseln (auch die Hauptfestplatte des Rechners und ganz besonders bei SSDs), das Verschlüsselungspasswort ausdrucken und an zwei zuverlässigen Stellen aufbewahren.

Update 2022-03-07: Offline-Backup (also nicht angesteckte Festplatten) schützt gut gegen digitale Angriffe. Das Off-Site-Backup (der andere Ort) von Punkt 4 oben schützt daneben recht gut gegen Diebstahl, Wasser oder Feuer. Allerdings schützt es nicht gegen NEMP. Das Lagern mindestens einer der Platten in einem Stahlschrank verringert das Datenverlustrisko.

Dies sind ein paar einfache Regeln, die das Risiko reduzieren und auch im privaten Umfeld einfach umzusetzen sind. Ein paar einfache Regeln, die dafür zuverlässig eingehalten werden, sind meiner Ansicht nach im privaten Umfeld wichtiger, als eine perfekte Lösung, die aber zu kompliziert oder unhandlich ist. Falls Sie konkrete Anforderungen an die Datenverfügbarkeit haben (juristische, wirtschaftliche, …; insbesondere als Firma), sollten Sie sich für Ihren spezifischen Fall von einer Fachperson beraten lassen.

Software

Es gilt die Anzahl der Möglichkeiten, mit denen ein Angreifer in das System eindringen kann, möglichst zu reduzieren.

- Die Software (inklusive dem Betriebssystem) regelmässig aktualisieren, am besten automatisch. Alte Versionen könnten Sicherheitslücken haben.

- Unbenutzte oder veraltete Software deinstallieren. Je weniger Möglichkeiten es für einen Eindringling gibt, desto sicherer sind wir.

- Werbeblocker aktivieren. Das schont nicht nur die Augen und die Privatsphäre, sondern reduziert ebenfalls die Angriffsfläche. Über Werbe- und Trackingnetzwerke wurde schon mehrfach bösartige Software verteilt. Es gibt auch andere Möglichkeiten, wertvolle Dienste zu unterstützen (z.B. die Zeitung abonnieren, zu der die Webseite gehört).

Mit diesen paar einfachen Schritten ist das Homeoffice und damit unsere ganze Infrastruktur etwas sicherer geworden. Danke vielmals!

Aktuelles zu Sicherheit

- Sichere VoIP-Telefone: Nein, danke‽

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es… Sichere VoIP-Telefone: Nein, danke‽ weiterlesen

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es… Sichere VoIP-Telefone: Nein, danke‽ weiterlesen - Diceware: Sicher & deutsch

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der… Diceware: Sicher & deutsch weiterlesen

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der… Diceware: Sicher & deutsch weiterlesen - Nextcloud: Automatischer Upload auf Android verstehen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich… Nextcloud: Automatischer Upload auf Android verstehen weiterlesen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich… Nextcloud: Automatischer Upload auf Android verstehen weiterlesen - VÜPF: Staatliche Überwachungsfantasien im Realitätscheck

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die… VÜPF: Staatliche Überwachungsfantasien im Realitätscheck weiterlesen

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die… VÜPF: Staatliche Überwachungsfantasien im Realitätscheck weiterlesen - Phishing-Trend Schweizerdeutsch

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung… Phishing-Trend Schweizerdeutsch weiterlesen

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung… Phishing-Trend Schweizerdeutsch weiterlesen - Persönliche Daten für Facebook-KIMeta – Zuckerbergs Imperium hinter Facebook, WhatsApp, Instagram, Threads etc. – hat angekündigt, ab 27. Mai die persönlichen Daten seiner Nutzer:innen… Persönliche Daten für Facebook-KI weiterlesen

- In den Klauen der Cloud

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud… In den Klauen der Cloud weiterlesen

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud… In den Klauen der Cloud weiterlesen - Können KI-Systeme Artikel klauen?

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich… Können KI-Systeme Artikel klauen? weiterlesen

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich… Können KI-Systeme Artikel klauen? weiterlesen - Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in… Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben weiterlesen

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in… Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben weiterlesen - Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der… Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz weiterlesen

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der… Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz weiterlesen - Was verraten KI-Chatbots?«Täderlät» die KI? Vor ein paar Wochen fragte mich jemand besorgt, ob man denn gar nichts in Chatbot-Fenster eingeben könne, was… Was verraten KI-Chatbots? weiterlesen

- Sicherheit versteckt sich gerne

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung.

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung. - Chatkontrolle: Schöner als Fiktion

Wir kennen «1984» nicht, weil es eine technische, objektive Abhandlung war. Wir erinnern uns, weil es eine packende, düstere, verstörende Erzählung… Chatkontrolle: Schöner als Fiktion weiterlesen

Wir kennen «1984» nicht, weil es eine technische, objektive Abhandlung war. Wir erinnern uns, weil es eine packende, düstere, verstörende Erzählung… Chatkontrolle: Schöner als Fiktion weiterlesen - Chatkontrolle, die Schweiz und unsere Freiheit

In der EU wird seit vergangenem Mittwoch wieder über die sogenannte «Chatkontrolle» verhandelt. Worum geht es da? Und welche Auswirkungen hat… Chatkontrolle, die Schweiz und unsere Freiheit weiterlesen

In der EU wird seit vergangenem Mittwoch wieder über die sogenannte «Chatkontrolle» verhandelt. Worum geht es da? Und welche Auswirkungen hat… Chatkontrolle, die Schweiz und unsere Freiheit weiterlesen - Cloudspeicher sind nicht (immer) für die Ewigkeit

Wieder streicht ein Cloudspeicher seine Segel. Was wir daraus lernen sollten.

Wieder streicht ein Cloudspeicher seine Segel. Was wir daraus lernen sollten. - IT sind nicht nur Kosten

Oft wird die ganze IT-Abteilung aus Sicht der Geschäftsführung nur als Kostenfaktor angesehen. Wer das so sieht, macht es sich zu… IT sind nicht nur Kosten weiterlesen

Oft wird die ganze IT-Abteilung aus Sicht der Geschäftsführung nur als Kostenfaktor angesehen. Wer das so sieht, macht es sich zu… IT sind nicht nur Kosten weiterlesen - CrowdStrike, die Dritte

In den 1½ Wochen seit Publikation der ersten beiden Teile hat sich einiges getan. Microsoft liess es sich nicht nehmen, die… CrowdStrike, die Dritte weiterlesen

In den 1½ Wochen seit Publikation der ersten beiden Teile hat sich einiges getan. Microsoft liess es sich nicht nehmen, die… CrowdStrike, die Dritte weiterlesen - Unnützes Wissen zu CrowdStrike

Ich habe die letzten Wochen viele Informationen zu CrowdStrike zusammengetragen und bei DNIP veröffentlicht. Hier ein paar Punkte, die bei DNIP… Unnützes Wissen zu CrowdStrike weiterlesen

Ich habe die letzten Wochen viele Informationen zu CrowdStrike zusammengetragen und bei DNIP veröffentlicht. Hier ein paar Punkte, die bei DNIP… Unnützes Wissen zu CrowdStrike weiterlesen

Schreibe einen Kommentar