Immer mehr Dinge des Alltags sind mit dem Internet verbunden und dementsprechend auch darüber steuerbar: Das Internet der Dinge ist überall. Unser Leben wird immer mehr geprägt von Aquariums- und Beleuchtungssteuerungen über elektronische Haustüren, Pflanzenfühler und -bewässerer, Spülmaschinen oder Thermostate bis hin zu Zoom-Überwachungskameras. Damit unser Leben aber nicht durch diese Geräte bestimmt wird, müssen wir sicher sein, dass sie nicht nur uns gehören, sondern auch gehorchen. Das ist nicht immer einfach.

Wenn diese Geräte mit dem Internet verbunden sind, sind sie häufig nicht ausreichend geschützt. So sind

- Miele-Geschirrspüler zu vertrauensselig,

- Herzschrittmacher lassen sich aus der Ferne umprogrammieren,

- Fahrern in Autos wird die Kontrolle weggenommen,

- Puppen verraten die Gespräche zwischen Kind und Eltern oder lassen Fremde Nachrichten an Ihre Kinder übermitteln, oder

- Sicherheitskameras werden für Internet-Angriffe verwendet,

um nur einige wenige Beispiele zu nennen, wie leicht ungenügende Sicherheit der Geräte zu Problemen oder Katastrophen führen können. Aber einige Funktionen sind auch Absicht: Fernseher petzen den Sendern, was wir wann schauen oder hören gar mit, Lautsprecher zeichnen unsere Wohnzimmergespräche auf und Vibratoren melden dem Hersteller, wann und wo Sie sich wie intensiv beglücken.

Trotzdem werden immer mehr Geräte mit vernetzten Funktionen ausgestattet. Häufig kostet die Zusatzfunktion nur wenige Rappen, schindet aber Eindruck. Der Hersteller will Ihnen schliesslich nicht nur die Version 1.0, sondern wenige Monate später auch die Version 1.1 und gleich darauf die 2.0 verkaufen: Dieselbe Wirkung wie geplante Obsoleszenz, aber viel edler und eleganter.

Überlegungen vor dem Kauf

Wenn Sie sich ein vernetztes Dingsda kaufen wollen, sollten Sie — schon bevor Sie sich über Produktfeatures und Herstellerauswahl Gedanken manchen — folgendes überlegen:

- Brauche ich das Gerät wirklich oder erfüllt es nur denselben Zweck, wie ein anderes Gerät, das ich schon habe (bzw. mir einfach ausleihen kann), sieht aber einfach besser aus? Ist gar der Hauptzweck des Gerätes nur anzugeben, cool zu scheinen oder dazu gehören zu wollen?

- Brauche ich die vernetzten Funktionen wirklich? Auch wenn das bedeutet, dass ein Bösewicht das Gerät möglicherweise vollständig fernsteuern kann? Stellen Sie sich dabei das Schlimmste vor und gehen Sie davon aus, dass der Bösewicht noch einmal um Einiges einfallsreicher ist als Sie. Sind die Zusatzfunktionen den Aufpreis und das erhöhte Risiko wert?

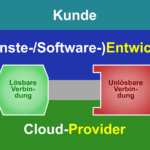

- Falls die vernetzte Funktion jemals aussteigt (der Hersteller stellt seinen Clouddienst ein) oder deaktiviert werden muss (Sicherheitsbedenken): Kann ich das Gerät dann noch weiter nutzen?

Die Produktauswahl

So, jetzt haben Sie sich entschieden, ein neumodisches Dingsda zu kaufen. Welcher Hersteller und welches Produkt darf es denn sein?

- Hat der Hersteller langjährige Erfahrung mit Softwareentwicklung, -pflege und IT-Sicherheit? Wenn nicht, sollten Sie die Finger davon lassen.

Ok, damit ist ihr Einkauf schon gescheitert, das hat die Anzahl möglicher Firmen wohl auf Null schrumpfen lassen. Aber genau dies zeigt, wie schwierig dieses Geschäft ist. Der Hersteller hat jahrzehntelang gezeigt, dass er komplizierte, einbruchssichere Türschlösser aus gehärtetem Spezialstahl herstellen kann? Grossartige Leistung, gratuliere! Aber wieso genau befähigt diese Erfahrung in Sicherheitsstahlt den Hersteller bei IT-Sicherheit? Kann er damit automatisch Millionen von Webservern sicher im Internet betreiben, einen in jedem verkauften Produkt, auch bei Ihnen daheim oder in der Firma? Nein, nicht automatisch. Aber vielleicht hat er sich die Expertise ja zugekauft. Das können Sie mit folgenden Fragen feststellen:

- Sind die Geräte von Anfang an sicher konfiguriert? Wird für die Konfiguration ein einmaliges, nicht erratbares Administratorkennwort genutzt?

- Können Sie das Passwort ändern? Können Sie es zurücksetzen, falls Sie es vergessen haben? Wie wird ein Unbefugter daran gehindert?

- Kann sich jeder ohne Anmeldung mit dem Gerät verbinden? (Bei Bluetooth-Lautsprechern kann das OK sein, bei den meisten anderen Geräten nicht.)

- Sind die Verbindungen zum Gerät verschlüsselt und vertrauenswürdig?

- Wie lange wollen Sie das Gerät betreiben? Wird es dann den Hersteller noch geben?

- Werden Sicherheitsupdates geliefert? Wie häufig? Wie lange? Wollen Sie das Gerät länger betreiben?

- Müssen Sie die Sicherheitsupdates manuell installieren? Werden Sie das auch wirklich regelmässig tun? Bestehen Sie lieber auf automatische Updates!

- Erfasst, speichert und übermittelt das Gerät auch nur Daten, so lange sie benötigt werden? Diese Datensparsamkeit zeugt vom bewussten Umgang mit Risiken.

- Welche Daten erfährt der Hersteller und wie genau nutzt er diese? Informiert er Sie aktiv vor einer Nutzungsänderung? Können Sie dem widersprechen und das Gerät trotzdem wie bis anhin nutzen?

- Bietet das Gerät nur wenige Funktionen an, die Sie nicht wirklich benötigen? Jede zusätzliche Funktion ist ein potenzielles Einfallstor.

Falls Sie die Geräte nicht nur als Privatperson einsetzen möchten, sondern als wichtige Komponente Ihrer Firma („Industrie 4.0“), sollten Sie noch folgende Fragen klären:

- Nutzen das Entwicklungsteam definierte Prozesse für die Softwareentwicklung, Qualitätssicherung und Tests? Nutzen sie mindestens Werkzeuge wie Versionsverwaltung und Bugtracker? Was machen ihre Software-Zulieferer? Wie gewährleisten sie die Sicherheit?

Bei der Installation

- Wählen Sie ein neues, sicheres Passwort. Speichern Sie es in Ihrem Passwortmanager (evt. integriert in den Webbrowser) und legen Sie es in Papierform bei Ihren wichtigen Dokumenten ab, so dass Sie es wiederfinden können.

- Muss das Gerät wirklich Internetzugang haben? Oder reicht der Zugang innerhalb Ihres Heimnetzwerks? Oder sollte es meist ganz ohne Netz funktionieren? Richten Sie das Gerät und Ihren Heimrouter (Stichworte: Freigaben, Filter, Kindersicherung) entsprechend ein.

Nach dem Kauf

Stellen Sie sicher, dass sich der Hersteller auch nach dem Verkauf noch um Sie und Ihr Gerät kümmert.

- Sie haben von einem Sicherheitsproblem gehört oder glauben, eines gefunden zu haben? Nehmen Sie sofort mit dem Hersteller Kontakt auf. Insbesondere in der Garantiezeit verlangen Sie schriftlich eine Lösung des Problems in angemessener Zeit (wenige Wochen).

- Ist Ihnen durch in das Gerät eingedrungene Bösewichte Schaden entstanden? Reden Sie mit dem Juristen Ihres Vertrauens, ob eine Schadenersatzforderung Sinn macht.

Viel Spass mit Ihrem neuen Produkt, möge es Ihnen lange Freude bereiten!

Die Tipps in diesem Artikel basieren auf meinem englischen, inzwischen ein halbes Jahr veralteten, technischeren Artikel über DDoS-Schutz und IoT, der auch Aufgaben für Systemadministratoren, Provider und Forscher auflistet. In unserer Forschung versuchen wir, einfache Lösungen für einige dieser Probleme zu erarbeiten. Einige Resultate zu IT-Sicherheit im Allgemeinen oder zum Internet der Dinge im Speziellen sind online.

Weitere Informationen, z.B. auch zum Umgang nach einer Infektion bietet MELANI (jetzt NCSC).

Bildquelle: Hackaday.io-Projekt „Plant Friends“ von dickson.

Aktuelles zu Sicherheit

- Sichere VoIP-Telefone: Nein, danke‽

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es… Sichere VoIP-Telefone: Nein, danke‽ weiterlesen

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es… Sichere VoIP-Telefone: Nein, danke‽ weiterlesen - Diceware: Sicher & deutsch

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der… Diceware: Sicher & deutsch weiterlesen

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der… Diceware: Sicher & deutsch weiterlesen - Nextcloud: Automatischer Upload auf Android verstehen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich… Nextcloud: Automatischer Upload auf Android verstehen weiterlesen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich… Nextcloud: Automatischer Upload auf Android verstehen weiterlesen - VÜPF: Staatliche Überwachungsfantasien im Realitätscheck

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die… VÜPF: Staatliche Überwachungsfantasien im Realitätscheck weiterlesen

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die… VÜPF: Staatliche Überwachungsfantasien im Realitätscheck weiterlesen - Phishing-Trend Schweizerdeutsch

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung… Phishing-Trend Schweizerdeutsch weiterlesen

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung… Phishing-Trend Schweizerdeutsch weiterlesen - Persönliche Daten für Facebook-KIMeta – Zuckerbergs Imperium hinter Facebook, WhatsApp, Instagram, Threads etc. – hat angekündigt, ab 27. Mai die persönlichen Daten seiner Nutzer:innen… Persönliche Daten für Facebook-KI weiterlesen

- In den Klauen der Cloud

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud… In den Klauen der Cloud weiterlesen

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud… In den Klauen der Cloud weiterlesen - Können KI-Systeme Artikel klauen?

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich… Können KI-Systeme Artikel klauen? weiterlesen

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich… Können KI-Systeme Artikel klauen? weiterlesen - Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in… Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben weiterlesen

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in… Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben weiterlesen - Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der… Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz weiterlesen

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der… Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz weiterlesen - Was verraten KI-Chatbots?«Täderlät» die KI? Vor ein paar Wochen fragte mich jemand besorgt, ob man denn gar nichts in Chatbot-Fenster eingeben könne, was… Was verraten KI-Chatbots? weiterlesen

- Sicherheit versteckt sich gerne

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung.

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung. - Chatkontrolle: Schöner als Fiktion

Wir kennen «1984» nicht, weil es eine technische, objektive Abhandlung war. Wir erinnern uns, weil es eine packende, düstere, verstörende Erzählung… Chatkontrolle: Schöner als Fiktion weiterlesen

Wir kennen «1984» nicht, weil es eine technische, objektive Abhandlung war. Wir erinnern uns, weil es eine packende, düstere, verstörende Erzählung… Chatkontrolle: Schöner als Fiktion weiterlesen - Chatkontrolle, die Schweiz und unsere Freiheit

In der EU wird seit vergangenem Mittwoch wieder über die sogenannte «Chatkontrolle» verhandelt. Worum geht es da? Und welche Auswirkungen hat… Chatkontrolle, die Schweiz und unsere Freiheit weiterlesen

In der EU wird seit vergangenem Mittwoch wieder über die sogenannte «Chatkontrolle» verhandelt. Worum geht es da? Und welche Auswirkungen hat… Chatkontrolle, die Schweiz und unsere Freiheit weiterlesen - Cloudspeicher sind nicht (immer) für die Ewigkeit

Wieder streicht ein Cloudspeicher seine Segel. Was wir daraus lernen sollten.

Wieder streicht ein Cloudspeicher seine Segel. Was wir daraus lernen sollten. - IT sind nicht nur Kosten

Oft wird die ganze IT-Abteilung aus Sicht der Geschäftsführung nur als Kostenfaktor angesehen. Wer das so sieht, macht es sich zu… IT sind nicht nur Kosten weiterlesen

Oft wird die ganze IT-Abteilung aus Sicht der Geschäftsführung nur als Kostenfaktor angesehen. Wer das so sieht, macht es sich zu… IT sind nicht nur Kosten weiterlesen - CrowdStrike, die Dritte

In den 1½ Wochen seit Publikation der ersten beiden Teile hat sich einiges getan. Microsoft liess es sich nicht nehmen, die… CrowdStrike, die Dritte weiterlesen

In den 1½ Wochen seit Publikation der ersten beiden Teile hat sich einiges getan. Microsoft liess es sich nicht nehmen, die… CrowdStrike, die Dritte weiterlesen - Unnützes Wissen zu CrowdStrike

Ich habe die letzten Wochen viele Informationen zu CrowdStrike zusammengetragen und bei DNIP veröffentlicht. Hier ein paar Punkte, die bei DNIP… Unnützes Wissen zu CrowdStrike weiterlesen

Ich habe die letzten Wochen viele Informationen zu CrowdStrike zusammengetragen und bei DNIP veröffentlicht. Hier ein paar Punkte, die bei DNIP… Unnützes Wissen zu CrowdStrike weiterlesen - Marcel pendelt zwischem Spam und Scam

Beim Pendeln hatte ich viel Zeit. Auch um Mails aus dem Spamordner zu lesen. Hier ein paar Dinge, die man daraus… Marcel pendelt zwischem Spam und Scam weiterlesen

Beim Pendeln hatte ich viel Zeit. Auch um Mails aus dem Spamordner zu lesen. Hier ein paar Dinge, die man daraus… Marcel pendelt zwischem Spam und Scam weiterlesen - Die NZZ liefert Daten an Microsoft — und Nein sagen ist nicht

Die andauernden CookieBanner nerven. Aber noch viel mehr nervt es, wenn in der Liste von „800 sorgfältig ausgewählten Werbepartnern (oder so)“… Die NZZ liefert Daten an Microsoft — und Nein sagen ist nicht weiterlesen

Die andauernden CookieBanner nerven. Aber noch viel mehr nervt es, wenn in der Liste von „800 sorgfältig ausgewählten Werbepartnern (oder so)“… Die NZZ liefert Daten an Microsoft — und Nein sagen ist nicht weiterlesen - «CrowdStrike»: Ausfälle verstehen und vermeiden

Am Freitag standen in weiten Teilen der Welt Millionen von Windows-Rechnern still: Bancomaten, Lebensmittelgeschäfte, Flughäfen, Spitäler uvam. waren lahmgelegt. Die Schweiz… «CrowdStrike»: Ausfälle verstehen und vermeiden weiterlesen

Am Freitag standen in weiten Teilen der Welt Millionen von Windows-Rechnern still: Bancomaten, Lebensmittelgeschäfte, Flughäfen, Spitäler uvam. waren lahmgelegt. Die Schweiz… «CrowdStrike»: Ausfälle verstehen und vermeiden weiterlesen - Auch du, mein Sohn Firefox

Ich habe bisher immer Firefox empfohlen, weil seine Standardeinstellungen aus Sicht der Privatsphäre sehr gut waren, im Vergleich zu den anderen… Auch du, mein Sohn Firefox weiterlesen

Ich habe bisher immer Firefox empfohlen, weil seine Standardeinstellungen aus Sicht der Privatsphäre sehr gut waren, im Vergleich zu den anderen… Auch du, mein Sohn Firefox weiterlesen - «Voting Village»-Transkript

Letzten August fand an der Hackerkonferenz DEFCON eine Veranstaltung der Election Integrity Foundation statt. Sie fasste mit einem hochkarätigen Podium wesentliche… «Voting Village»-Transkript weiterlesen

Letzten August fand an der Hackerkonferenz DEFCON eine Veranstaltung der Election Integrity Foundation statt. Sie fasste mit einem hochkarätigen Podium wesentliche… «Voting Village»-Transkript weiterlesen - «QualityLand» sagt die Gegenwart voraus und erklärt sie

Ich habe vor Kurzem das Buch «QualityLand» von Marc-Uwe Kling von 2017 in meinem Büchergestell gefunden. Und war erstaunt, wie akkurat… «QualityLand» sagt die Gegenwart voraus und erklärt sie weiterlesen

Ich habe vor Kurzem das Buch «QualityLand» von Marc-Uwe Kling von 2017 in meinem Büchergestell gefunden. Und war erstaunt, wie akkurat… «QualityLand» sagt die Gegenwart voraus und erklärt sie weiterlesen

Schreibe einen Kommentar