Für Ärztinnen, Ärzte, MPA, Praxismanagerinnen und Praxismanager ist der sorgfältige Umgang mit den ihnen anvertrauten Patientendaten ein wichtiges Element ihres Alltags. Doch was genau muss eine Praxis dabei berücksichtigen?

Vollständiger Originalartikel:

Marianne Jossen, Ursula Uttinger, Marcel Waldvogel

DOI: https://doi.org/10.4414/saez.2018.06639

Veröffentlichung: 23.05.2018

Schweiz Ärzteztg. 2018;99(21):647-648

Der eHealth-Barometer 2016 zeigt: Immer mehr Praxisärztinnen und -ärzte interessieren sich für eHealth, allerdings sehen nur 40% von ihnen darin ein Verbesserungspotential für ihr Arbeitsumfeld. Dieses Resultat könnte unter anderem im Zusammenhang mit einer skeptischen Haltung zum Datenschutz stehen.

So gehen Ärztinnen und Ärzte davon aus, dass der Datenschutz bei elektronischer Datenablage weniger gut gewährleistet ist als bei der traditionellen Krankengeschichtenführung auf Papier. Auch die EQUAM Stiftung stellt im Kontakt mit Ärztinnen, Ärzten und MPA fest: Die Digitalisierung verunsichert. Manch einen und eine beschleicht das Gefühl, der Datenschutz sei ein Fass ohne Boden. Eine Frage zieht die nächste nach sich, Rechtsquellen sind nicht einfach zu interpretieren, und bei der IT bleibt der Blick zwangsweise auf der Oberfläche haften. Zwischen 2015 und 2017 hat die EQUAM Stiftung Ärztinnen, Ärzte, MPA, Expertinnen und Experten eingeladen, diesem Fass einen Boden zu geben. Entstanden sind daraus zehn Fragen, mit denen sich jede Arztpraxis auseinandersetzen sollte:

- Welche Daten erheben wir beim Patienteneintritt?

- Wie handhaben wir das Recht der Patientinnen und Patienten auf die Herausgabe ihrer Daten?

- Wie handhaben wir die Weitergabe von Daten an Dritte?

- Wie gestalten wir digitalen Datenaustausch möglichst sicher?

- Wie organisieren wir den Zugang zu Daten innerhalb der Praxis?

- Wie stellen wir Rückverfolgbarkeit bei der Bearbeitung von Daten sicher?

- Wie sorgen wir für Datensicherheit auf unseren Praxiscomputern?

- Wie sorgen wir für Datensicherheit auf portablen Datenträgern?

- Wie handhaben wir Daten-Backups?

- Wie handhaben wir das Löschen von Daten?

Drei Grundsätze

Aus datenschutzrechtlicher Sicht sind drei wichtige Grundsätze im Zusammenhang mit den oben aufgeführten Fragen die «Verhältnismässigkeit», «Transparenz» und «Datensicherheit».

Verhältnismässigkeit

Der Grundsatz der «Verhältnismässigkeit» findet sich in Art. 4 Abs. 2 DSG [2]: «Ihre Bearbeitung [der Personendaten] hat nach Treu und Glauben zu erfolgen und muss verhältnismässig sein.» Gerade im Zusammenhang mit der Frage «Welche Daten sollen wir bei Patienteneintritt erheben?» muss die Verhältnismässigkeit immer wieder geprüft werden. In der Praxis bedeutet dies, dass nicht einfach möglichst viele Daten erhoben werden dürfen. Vielmehr muss bei jeder Information, die man erfragen möchte, geprüft werden, ob man diese wirklich braucht. Gibt es auf die Frage «Warum?» eine schlüssige Antwort, die auch für eine unbeteiligte Person nachvollziehbar ist, dürfte die Erhebung dieser Information berechtigt sein. Beispielsweise ist die Frage, warum ein Patient die Arztpraxis wechselt, interessant, aber es muss dem Patienten überlassen bleiben, ob er dazu eine Angabe machen will oder nicht. Fragen nach Religion, sexueller Ausrichtung oder Hobby sind meist nicht verhältnismässig — es sei denn, sie könnten mit einem konkreten Krankheitsbild im Zusammenhang stehen.

Transparenz

Ein weiterer Grundsatz des Datenschutzes ist die «Transparenz»: Grundsätzlich darf es keine «geheime» Datenbearbeitung geben. Werden Daten direkt bei der betroffenen Person erhoben, ist dies offensichtlich. Werden Daten bei Dritten erhoben, braucht es entweder eine gesetzliche Grundlage, die beispielsweise in Sozialversicherungsgesetzen zu finden ist, oder eine Einwilligung. Auch wenn Daten weitergegeben werden, muss die betroffene Person grundsätzlich informiert sein. Einzig, wenn Datenbearbeitung einem Dritten übergeben wird, wie beispielsweise die Betreuung der IT, kann von einer Information abgesehen werden. Wichtig ist, dass der Dritte die Schweigepflichten einhält und vom Auftraggeber entsprechend instruiert und kontrolliert wird.

Im Zusammenhang mit der Transparenz ist es auch ein zentrales Recht des Patienten, gestützt auf Art. 8 DSG, eine Kopie seiner Daten erhalten zu können. Grundsätzlich müssen sämtliche Daten, etwa Diagnosen, Gutachten, Berichte, der Verlauf der Krankengeschichte und Zeugnisse, dem Patienten als Kopie oder als Ausdruck herausgegeben werden. Einzig persönÂliche Arbeitsmittel, also etwas persönlichere Notizen, die ausserhalb der Krankengeschichte geführt werden, können zurückbehalten werden.

Datensicherheit

Bei der «Datensicherheit» geht es darum, wie Daten eines Patienten zwischen seinen Leistungserbringern so ausgetauscht werden können, dass sie an den richtigen Empfänger geraten und zwischendurch nicht eingesehen werden können. Die Überprüfung der Kontaktdaten und die Verschlüsselung sind dazu die wichtigsten Hilfsmittel. Zudem sollte sich jedes Team überlegen, wie verhindert werden kann, dass auf Âdiesem oder anderem Wege Malware wie Viren oder Erpressungstrojaner in die Praxis geraten.

Auch innerhalb der Praxis sollten Daten vor neugierigen Blicken anderer Patienten oder Angreifern Âgeschützt sein. Die Frage «Wie organisieren wir den Zugang zu Daten innerhalb der Praxis?» nimmt sich dem Thema an und berät zu sicherer Wahl von und Umgang mit Passwörtern. Die Nutzung persönlicher Passwörter und Konten ist auch eine der Voraussetzungen für die Nachverfolgbarkeit von Bearbeitungsvorgängen.

Kommt es zu Bedienerfehlern, technischen Defekten oder Wasserschäden, ist ein Backup oft die letzte Rettung. Um zu verhindern, dass Originaldaten und Backup gleichzeitig Schaden nehmen, sollten Backups regelmässig auch ausser Haus gelagert werden. Dabei unterstützen Sie USB-Festplatten oder Onlinedienste. Die Daten sollten verschlüsselt abgelegt werden und der Schlüssel sicher aufbewahrt werden, damit die Daten im Bedarfsfall auch wieder rekonstruiert werden können.

Das Entsorgen der Datenträger: Auch nach dem Leeren des Papierkorbs oder Formatieren des Laufwerks sind viele Daten noch auf dem Datenträger und einfach zu rekonstruieren und können in falsche Hände geraten. Das ein- oder zweimalige Überschreiben des gesamten Datenträgers oder die Nutzung eines spezialisierten Entsorgungsunternehmens sind zuverlässige Methoden.

Fazit

Die zehn Fragen zum Thema Datenschutz und IT zeigen: Es ist möglich, sich mit diesem Thema fundiert auseinanderzusetzen, ohne die konkrete Welt der Arztpraxis und die Bedürfnisse von Patientinnen und Patienten, Ärztinnen, Ärzten und MPA aus den Augen zu verlieren.

(Das Sensibilisierungsprogramm wurde inzwischen eingestellt.)

Mehr zu Sicherheit

- Ransomware-sicheres Backup

Cyberangriffe können verheerend sein. Doch ein letztes Sicherheitsnetz ist nicht so schwierig zu bauen. Hier die Hintergründe, was es beim Aufbau… Ransomware-sicheres Backup weiterlesen

Cyberangriffe können verheerend sein. Doch ein letztes Sicherheitsnetz ist nicht so schwierig zu bauen. Hier die Hintergründe, was es beim Aufbau… Ransomware-sicheres Backup weiterlesen - Löst die e-ID die Probleme von Jugendschutz und Privatsphäre?

Heute gehen wir der Frage nach, ob eine e-ID unsere gesellschaftlichen Probleme im Internet lösen kann. Und wie wir zu einer… Löst die e-ID die Probleme von Jugendschutz und Privatsphäre? weiterlesen

Heute gehen wir der Frage nach, ob eine e-ID unsere gesellschaftlichen Probleme im Internet lösen kann. Und wie wir zu einer… Löst die e-ID die Probleme von Jugendschutz und Privatsphäre? weiterlesen - 📻 E-ID: Kollidiert Altersverifikation mit dem Recht auf Anonymität?

Die e-ID ist aktuell auch im rund um Altersverifikation in Diskussion. In einem Interview mit Radio SRF versuchte ich, einige Punkte… 📻 E-ID: Kollidiert Altersverifikation mit dem Recht auf Anonymität? weiterlesen

Die e-ID ist aktuell auch im rund um Altersverifikation in Diskussion. In einem Interview mit Radio SRF versuchte ich, einige Punkte… 📻 E-ID: Kollidiert Altersverifikation mit dem Recht auf Anonymität? weiterlesen - Ja zur E-ID

Ich setze mich bekanntermassen sehr für IT-Sicherheit und Privatsphäre ein. Und genau deshalb finde ich die E-ID in ihrer jetzt geplanten… Ja zur E-ID weiterlesen

Ich setze mich bekanntermassen sehr für IT-Sicherheit und Privatsphäre ein. Und genau deshalb finde ich die E-ID in ihrer jetzt geplanten… Ja zur E-ID weiterlesen - CH-Journi-Starterpack fürs Fediverse

Im gestrigen Artikel rund ums Fediverse – das offene, föderierte soziale Netzwerk – hatte ich euch ein Starterpack versprochen. Hier ist… CH-Journi-Starterpack fürs Fediverse weiterlesen

Im gestrigen Artikel rund ums Fediverse – das offene, föderierte soziale Netzwerk – hatte ich euch ein Starterpack versprochen. Hier ist… CH-Journi-Starterpack fürs Fediverse weiterlesen - Föderalismus auch bei sozialen Netzen

Föderalismus liegt uns im Blut. Unsere gesamte Gesellschaft ist föderal aufgebaut. Aber – wieso lassen wir uns dann bei sogenannten «sozialen»,… Föderalismus auch bei sozialen Netzen weiterlesen

Föderalismus liegt uns im Blut. Unsere gesamte Gesellschaft ist föderal aufgebaut. Aber – wieso lassen wir uns dann bei sogenannten «sozialen»,… Föderalismus auch bei sozialen Netzen weiterlesen - Unterschreiben gegen mehr Überwachung

Der Bundesrat will auf dem Verordnungsweg den Überwachungsstaat massiv ausbauen und die Schweizer IT-Wirtschaft im Vergleich zu ausländischen Anbieter schlechter stellen.… Unterschreiben gegen mehr Überwachung weiterlesen

Der Bundesrat will auf dem Verordnungsweg den Überwachungsstaat massiv ausbauen und die Schweizer IT-Wirtschaft im Vergleich zu ausländischen Anbieter schlechter stellen.… Unterschreiben gegen mehr Überwachung weiterlesen - Sichere VoIP-Telefone: Nein, danke‽

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es… Sichere VoIP-Telefone: Nein, danke‽ weiterlesen

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es… Sichere VoIP-Telefone: Nein, danke‽ weiterlesen - Diceware: Sicher & deutsch

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der… Diceware: Sicher & deutsch weiterlesen

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der… Diceware: Sicher & deutsch weiterlesen - Nextcloud: Automatischer Upload auf Android verstehen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich… Nextcloud: Automatischer Upload auf Android verstehen weiterlesen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich… Nextcloud: Automatischer Upload auf Android verstehen weiterlesen - VÜPF: Staatliche Überwachungsfantasien im Realitätscheck

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die… VÜPF: Staatliche Überwachungsfantasien im Realitätscheck weiterlesen

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die… VÜPF: Staatliche Überwachungsfantasien im Realitätscheck weiterlesen - Phishing-Trend Schweizerdeutsch

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung… Phishing-Trend Schweizerdeutsch weiterlesen

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung… Phishing-Trend Schweizerdeutsch weiterlesen - Persönliche Daten für Facebook-KIMeta – Zuckerbergs Imperium hinter Facebook, WhatsApp, Instagram, Threads etc. – hat angekündigt, ab 27. Mai die persönlichen Daten seiner Nutzer:innen… Persönliche Daten für Facebook-KI weiterlesen

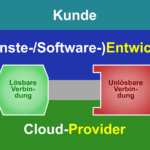

- In den Klauen der Cloud

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud… In den Klauen der Cloud weiterlesen

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud… In den Klauen der Cloud weiterlesen - Können KI-Systeme Artikel klauen?

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich… Können KI-Systeme Artikel klauen? weiterlesen

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich… Können KI-Systeme Artikel klauen? weiterlesen - Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in… Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben weiterlesen

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in… Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben weiterlesen - Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der… Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz weiterlesen

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der… Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz weiterlesen - Was verraten KI-Chatbots?«Täderlät» die KI? Vor ein paar Wochen fragte mich jemand besorgt, ob man denn gar nichts in Chatbot-Fenster eingeben könne, was… Was verraten KI-Chatbots? weiterlesen

- Sicherheit versteckt sich gerne

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung.

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung. - Chatkontrolle: Schöner als Fiktion

Wir kennen «1984» nicht, weil es eine technische, objektive Abhandlung war. Wir erinnern uns, weil es eine packende, düstere, verstörende Erzählung… Chatkontrolle: Schöner als Fiktion weiterlesen

Wir kennen «1984» nicht, weil es eine technische, objektive Abhandlung war. Wir erinnern uns, weil es eine packende, düstere, verstörende Erzählung… Chatkontrolle: Schöner als Fiktion weiterlesen - Chatkontrolle, die Schweiz und unsere Freiheit

In der EU wird seit vergangenem Mittwoch wieder über die sogenannte «Chatkontrolle» verhandelt. Worum geht es da? Und welche Auswirkungen hat… Chatkontrolle, die Schweiz und unsere Freiheit weiterlesen

In der EU wird seit vergangenem Mittwoch wieder über die sogenannte «Chatkontrolle» verhandelt. Worum geht es da? Und welche Auswirkungen hat… Chatkontrolle, die Schweiz und unsere Freiheit weiterlesen - Cloudspeicher sind nicht (immer) für die Ewigkeit

Wieder streicht ein Cloudspeicher seine Segel. Was wir daraus lernen sollten.

Wieder streicht ein Cloudspeicher seine Segel. Was wir daraus lernen sollten. - IT sind nicht nur Kosten

Oft wird die ganze IT-Abteilung aus Sicht der Geschäftsführung nur als Kostenfaktor angesehen. Wer das so sieht, macht es sich zu… IT sind nicht nur Kosten weiterlesen

Oft wird die ganze IT-Abteilung aus Sicht der Geschäftsführung nur als Kostenfaktor angesehen. Wer das so sieht, macht es sich zu… IT sind nicht nur Kosten weiterlesen - CrowdStrike, die Dritte

In den 1½ Wochen seit Publikation der ersten beiden Teile hat sich einiges getan. Microsoft liess es sich nicht nehmen, die… CrowdStrike, die Dritte weiterlesen

In den 1½ Wochen seit Publikation der ersten beiden Teile hat sich einiges getan. Microsoft liess es sich nicht nehmen, die… CrowdStrike, die Dritte weiterlesen

Schreibe einen Kommentar