Am Freitag standen in weiten Teilen der Welt Millionen von Windows-Rechnern still: Bancomaten, Lebensmittelgeschäfte, Flughäfen, Spitäler uvam. waren lahmgelegt. Die Schweiz blieb weitgehend nur verschont, weil sie noch schlief. Ich schaue hinter die Kulissen und zeige auf, was wir tun müssen, damit dies nicht nochmals passiert. Leider betrifft uns das alle.

Die Details finden sich in folgenden zwei Artikeln:

Teil 1: CrowdStrike oder: Wie eine Closed-Source-Firma fast die Welt lahmlegte

Teil 2: Wie können wir ein zweites «CrowdStrike» vermeiden?

Was ist passiert?

Selbst wer die letzten paar Tage hinter dem Mond verbracht hat: Um zwei Themen ist man nicht herumgekommen: CrowdStrike und Biden. Auch ich liefere im DNIP-Artikel eine Zusammenfassung, mit der üblichen Kombination von Technik, Hintergrund und Allgemeinverständnis. Also alles, was man braucht, um heute in der Kaffeepause auftrumpfen zu können.

Hier das Wichtigste in Kürze:

- Die Schweiz kam gut davon. Aber nicht, weil wir aufgeweckt, sondern weil wir verschlafen sind (wir hatten noch Nacht).

- Die SkyGuide-Geschichte ist etwas anders als ich ursprünglich dachte. Mehr dazu (Hintergrund, was bleibt) in der Korrigenda. [geändert 2024-07-24]

Die einzigen mit öffentlich bekannten grösseren Ausfällen in der Schweiz war SkyGuide, deren Flugverkehrskontrolle durch CrowdStrike lahmgelegt wurde. Interessanterweise verbieten die AGB den Einsatz der Software in diesem Bereich. Auf diese Diskrepanz angesprochen meinte deren Pressestelle nur:

«Skyguide setzt seit einigen Jahren Crowdstrike ein. Zu Einkaufsprozessen, Vertragsverhandlungen mit Lieferanten und operativem Einsatz äussern wir uns nicht.»

Ich habe Fragen… - Können wir gut schlafen? Nein, denn auch bei der Energieversorgung sind wir nur mit Glück vor grösseren Problemen verschont geblieben. Denn einige der grössten Stromkonzerne setzen CrowdStrike ein. Und hatten — zum Glück — nur ein paar interne Probleme. Das kann das nächste Mal anders aussehen.

Als Volk sind wir indirekt Chefs vieler dieser Firmen und der Aufsichtsorgane. Wir sollten also an guten Vermeidungsstrategien interessiert sein. Hoffe ich.

Der CrowdStrike-Vorfall war die schlimmste Art von Ausfall: Diejenige, die bedingt, dass alle Administrator:innen herumrennen müssen. Jeder PC will besucht werden, um ihn dort in einem Spezialmodus zu starten und ein paar Passwörter einzugeben, bevor man die auslösende Datei löschen kann.

Extrem aufwändig, vor allem in Firmen mit vielen Rechnern über viele Standorte verteilt. Ausgelöst durch eine Software, die u.a. genau das verhindern sollte.

Das darf nicht nochmals passieren.

Wie können wir es vermeiden?

Im zweiten Teil der Artikelminiserie gibt es zuerst einen Blick hinter die Kulissen. Auch hinter die Kulissen der einfachen Rezepte, die „im Internet“ angeboten wurden. Der zu einfachen Rezepte. Die Kernprobleme lagen weder am Freitag noch an Windows noch an der Programmiersprache.

Sie lagen daran, dass nicht richtig getestet wurde. Und Updates noch diesen „Channel Files“ nicht verzögert werden können („Staged rollout“). Und wahrscheinlich an den Entscheidungen des CrowdStrike-Managements, die dafür sorgten.

CrowdStrike ist extrem zurückhaltend, was Informationen betrifft. Ein Problem, welches schon die Vorgängerfirma des aktuellen CEO betraf.

So wussten wir 24-48 Stunden nach erstem Bekanntwerden der xz-Sicherheitslücke mehr über die Hintergründe als jetzt 96 Stunden nach dem CrowdStrike-Vorfall. Und das, obwohl die xz-Hintermänner alles versucht hatten, ihre Aktivitäten zu verschleiern.

Ein schlechtes Zeichen. Ganz besonders für eine Firma, die von Vertrauen lebt.

Aber was ist denn dieser ominöse «Logic error», der durch dieses CrowdStrike-Channel-File ausgelöst wurde und hinter dem gesamten Absturz von über 8 Millionen Rechnern weltweit steht? Nicht viel:

Programmcode ist die Festschreibung der Logik hinter dem Programm bzw. seinen Algorithmen, also den Rechenanweisungen. Das Programm *ist* die Logik. Entsprechend ist ein Logikfehler einfach ein hundskommuner Programmfehler. Einfach schön verpackt.

Ein weiteres Anzeichen für Intransparenz. Nicht gut.

Was lernen wir daraus?

- Homogenität ist gut, Heterogenität rettet aber Leben.

- Testen, testen, testen.

- Staged Rollout (nicht alles gleichzeitig updaten) für alles Kritische. Immer.

- Systeme sollten sich einen letzten guten Zustand merken. Nicht einfach, aber wichtig.

- Es wäre in grossen Firmen empfehlenswert, wenn man Systeme aus der Ferne neu aufsetzen könnte.

- Aber unbezahlbar sind gute IT-Ingenieur:innen mit Überblick. Sie können solche Risiken rechtzeitig erkennen. Das Management muss aber auch hören wollen.

Das geht uns alle an. Details im 2. Teil.

Das hat uns aber niemand gesagt!

Alle Entscheidungsträger sollten auch den «Move fast and break things»-Artikel lesen. Da werden lehrreiche und spannende Geschichten erzählt, wie ein moderner, zuverlässiger Softwareentwicklungsprozess aussieht (keine Programmierkenntnisse nötig, ehrlich).

Und welche Fehler von früher wir damit vermeiden, die dem „klassischen“ Softwareentwicklungsprozess immer noch anhaften.

Bei konsequenter Umsetzung wäre CrowdStrike wohl nicht so passiert.

[Neu 2024-07-24]:

- Es gibt inzwischen eine «Auflösung» von CrowdStrike, kommentiert.

- …und eine Liste von Dingen, die man eigentlich nicht zu wissen braucht. Aber Humor ist manchmal das Einzige, was in solchen Situationen hilft.

Die Details finden sich in folgenden zwei Artikeln:

Teil 1: CrowdStrike oder: Wie eine Closed-Source-Firma fast die Welt lahmlegte

Teil 2: Wie können wir ein zweites «CrowdStrike» vermeiden?

Aktuelles zu IT-Sicherheit

- Ransomware-sicheres Backup

Cyberangriffe können verheerend sein. Doch ein letztes Sicherheitsnetz ist nicht so schwierig zu bauen. Hier die Hintergründe, was es beim Aufbau eines Ransomware-resilienten Backupprozesses zu beachten gilt.

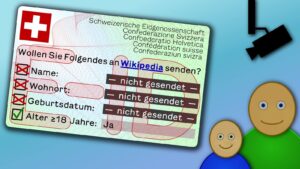

Cyberangriffe können verheerend sein. Doch ein letztes Sicherheitsnetz ist nicht so schwierig zu bauen. Hier die Hintergründe, was es beim Aufbau eines Ransomware-resilienten Backupprozesses zu beachten gilt. - Löst die e-ID die Probleme von Jugendschutz und Privatsphäre?

Heute gehen wir der Frage nach, ob eine e-ID unsere gesellschaftlichen Probleme im Internet lösen kann. Und wie wir zu einer besseren Lösung kommen.

Heute gehen wir der Frage nach, ob eine e-ID unsere gesellschaftlichen Probleme im Internet lösen kann. Und wie wir zu einer besseren Lösung kommen. - 📻 E-ID: Kollidiert Altersverifikation mit dem Recht auf Anonymität?

Die e-ID ist aktuell auch im rund um Altersverifikation in Diskussion. In einem Interview mit Radio SRF versuchte ich, einige Punkte zu klären.

Die e-ID ist aktuell auch im rund um Altersverifikation in Diskussion. In einem Interview mit Radio SRF versuchte ich, einige Punkte zu klären. - Ja zur E-ID

Ich setze mich bekanntermassen sehr für IT-Sicherheit und Privatsphäre ein. Und genau deshalb finde ich die E-ID in ihrer jetzt geplanten Form eine ganz wichtige Zutat. Hier meine Gründe für ein Ja am 28. September. Zusammen… Ja zur E-ID weiterlesen

Ich setze mich bekanntermassen sehr für IT-Sicherheit und Privatsphäre ein. Und genau deshalb finde ich die E-ID in ihrer jetzt geplanten Form eine ganz wichtige Zutat. Hier meine Gründe für ein Ja am 28. September. Zusammen… Ja zur E-ID weiterlesen - CH-Journi-Starterpack fürs Fediverse

Im gestrigen Artikel rund ums Fediverse – das offene, föderierte soziale Netzwerk – hatte ich euch ein Starterpack versprochen. Hier ist es und bringt euch deutschsprachige Journalistinnen, Journalisten und Medien aus der Schweiz und für… CH-Journi-Starterpack fürs Fediverse weiterlesen

Im gestrigen Artikel rund ums Fediverse – das offene, föderierte soziale Netzwerk – hatte ich euch ein Starterpack versprochen. Hier ist es und bringt euch deutschsprachige Journalistinnen, Journalisten und Medien aus der Schweiz und für… CH-Journi-Starterpack fürs Fediverse weiterlesen - Föderalismus auch bei sozialen Netzen

Föderalismus liegt uns im Blut. Unsere gesamte Gesellschaft ist föderal aufgebaut. Aber – wieso lassen wir uns dann bei sogenannten «sozialen», also gesellschaftlichen, Netzen auf zentralistische Player mit absoluter Macht ein? In den digitalen gesellschaftlichen… Föderalismus auch bei sozialen Netzen weiterlesen

Föderalismus liegt uns im Blut. Unsere gesamte Gesellschaft ist föderal aufgebaut. Aber – wieso lassen wir uns dann bei sogenannten «sozialen», also gesellschaftlichen, Netzen auf zentralistische Player mit absoluter Macht ein? In den digitalen gesellschaftlichen… Föderalismus auch bei sozialen Netzen weiterlesen - Unterschreiben gegen mehr Überwachung

Der Bundesrat will auf dem Verordnungsweg den Überwachungsstaat massiv ausbauen und die Schweizer IT-Wirtschaft im Vergleich zu ausländischen Anbieter schlechter stellen. Deine Unterschrift unter der Petition hilft!

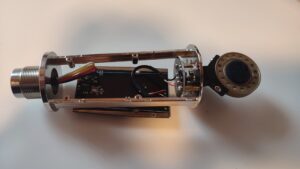

Der Bundesrat will auf dem Verordnungsweg den Überwachungsstaat massiv ausbauen und die Schweizer IT-Wirtschaft im Vergleich zu ausländischen Anbieter schlechter stellen. Deine Unterschrift unter der Petition hilft! - Sichere VoIP-Telefone: Nein, danke‽

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es jedem Telefon ermöglicht, sich als beliebiges anderes Yealink-Telefon auszugeben. Und somit als dieses Telefonate… Sichere VoIP-Telefone: Nein, danke‽ weiterlesen

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es jedem Telefon ermöglicht, sich als beliebiges anderes Yealink-Telefon auszugeben. Und somit als dieses Telefonate… Sichere VoIP-Telefone: Nein, danke‽ weiterlesen - Diceware: Sicher & deutsch

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der Suche nach einem deutschsprachigen Diceware-Generator habe ich keinen gefunden, der nur im Browser läuft,… Diceware: Sicher & deutsch weiterlesen

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der Suche nach einem deutschsprachigen Diceware-Generator habe ich keinen gefunden, der nur im Browser läuft,… Diceware: Sicher & deutsch weiterlesen - Nextcloud: Automatischer Upload auf Android verstehen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich wieso und was dabei hilft.

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich wieso und was dabei hilft. - VÜPF: Staatliche Überwachungsfantasien im Realitätscheck

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die NZZ ein Streitgespräch zum VÜPF. Darin findet sich vor allem ein Absatz des VÜPF-Verschärfungs-Befürworters… VÜPF: Staatliche Überwachungsfantasien im Realitätscheck weiterlesen

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die NZZ ein Streitgespräch zum VÜPF. Darin findet sich vor allem ein Absatz des VÜPF-Verschärfungs-Befürworters… VÜPF: Staatliche Überwachungsfantasien im Realitätscheck weiterlesen - Phishing-Trend Schweizerdeutsch

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung in Sachen Spam und Phishing zuerst hinter die Kulissen der Betrüger, um ihre Methoden… Phishing-Trend Schweizerdeutsch weiterlesen

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung in Sachen Spam und Phishing zuerst hinter die Kulissen der Betrüger, um ihre Methoden… Phishing-Trend Schweizerdeutsch weiterlesen - Persönliche Daten für Facebook-KIMeta – Zuckerbergs Imperium hinter Facebook, WhatsApp, Instagram, Threads etc. – hat angekündigt, ab 27. Mai die persönlichen Daten seiner Nutzer:innen in Europa für KI-Training zu verwenden. Dazu gehören alle Beiträge (auch die zutiefst persönlichen),… Persönliche Daten für Facebook-KI weiterlesen

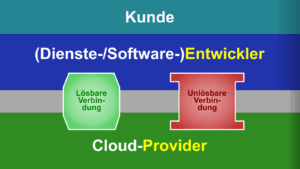

- In den Klauen der Cloud

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud gehen» auflöst. Ich habe ihn für DNIP auf Deutsch übersetzt.

Bert Hubert, niederländischer Internetpionier und Hansdampf-in-allen-Gassen, hat einen grossartigen Artikel geschrieben, in dem er die Verwirrung rund um «in die Cloud gehen» auflöst. Ich habe ihn für DNIP auf Deutsch übersetzt. - Können KI-Systeme Artikel klauen?

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich «beinahe der gesamte Inhalt des Artikels […] in der Antwort von Perplexity zu lesen»… Können KI-Systeme Artikel klauen? weiterlesen

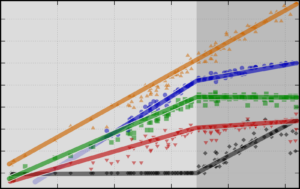

Vor ein paar Wochen hat die NZZ einen Artikel veröffentlicht, in dem Petra Gössi das NZZ-Team erschreckte, weil via KI-Chatbot angeblich «beinahe der gesamte Inhalt des Artikels […] in der Antwort von Perplexity zu lesen»… Können KI-Systeme Artikel klauen? weiterlesen - Was Prozessoren und die Frequenzwand mit der Cloud zu tun haben

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in die Cloud. Wie das zusammenhängt.

Seit bald 20 Jahren werden die CPU-Kerne für Computer nicht mehr schneller. Trotzdem werden neue Prozessoren verkauft. Und der Trend geht in die Cloud. Wie das zusammenhängt. - Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der mittels falscher Botschaften auf Klicks abzielte. Aber beim Versuch, einen wahrheitsgemässen Bericht über ein… Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz weiterlesen

Hatte mich nach wahrscheinlich mehr als einem Jahr mal wieder bei Facebook eingeloggt. Das erste, was mir entgegenkam: Offensichtlicher Spam, der mittels falscher Botschaften auf Klicks abzielte. Aber beim Versuch, einen wahrheitsgemässen Bericht über ein… Facebook: Moderation für Geschäftsinteressenmaximierung, nicht für das Soziale im Netz weiterlesen - Was verraten KI-Chatbots?«Täderlät» die KI? Vor ein paar Wochen fragte mich jemand besorgt, ob man denn gar nichts in Chatbot-Fenster eingeben könne, was man nicht auch öffentlich teilen würde. Während der Erklärung fiel mir auf, dass ganz… Was verraten KI-Chatbots? weiterlesen

- Sicherheit versteckt sich gerne

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung.

Wieso sieht man einer Firma nicht von aussen an, wie gut ihre IT-Sicherheit ist? Einige Überlegungen aus Erfahrung. - Chatkontrolle: Schöner als Fiktion

Wir kennen «1984» nicht, weil es eine technische, objektive Abhandlung war. Wir erinnern uns, weil es eine packende, düstere, verstörende Erzählung ist.

Wir kennen «1984» nicht, weil es eine technische, objektive Abhandlung war. Wir erinnern uns, weil es eine packende, düstere, verstörende Erzählung ist. - Chatkontrolle, die Schweiz und unsere Freiheit

In der EU wird seit vergangenem Mittwoch wieder über die sogenannte «Chatkontrolle» verhandelt. Worum geht es da? Und welche Auswirkungen hat das auf die Schweiz?

In der EU wird seit vergangenem Mittwoch wieder über die sogenannte «Chatkontrolle» verhandelt. Worum geht es da? Und welche Auswirkungen hat das auf die Schweiz? - Cloudspeicher sind nicht (immer) für die Ewigkeit

Wieder streicht ein Cloudspeicher seine Segel. Was wir daraus lernen sollten.

Wieder streicht ein Cloudspeicher seine Segel. Was wir daraus lernen sollten. - IT sind nicht nur Kosten

Oft wird die ganze IT-Abteilung aus Sicht der Geschäftsführung nur als Kostenfaktor angesehen. Wer das so sieht, macht es sich zu einfach.

Oft wird die ganze IT-Abteilung aus Sicht der Geschäftsführung nur als Kostenfaktor angesehen. Wer das so sieht, macht es sich zu einfach. - CrowdStrike, die Dritte

In den 1½ Wochen seit Publikation der ersten beiden Teile hat sich einiges getan. Microsoft liess es sich nicht nehmen, die Schuld am Vorfall der EU in die Schuhe zu schieben, wie das Apple mit… CrowdStrike, die Dritte weiterlesen

In den 1½ Wochen seit Publikation der ersten beiden Teile hat sich einiges getan. Microsoft liess es sich nicht nehmen, die Schuld am Vorfall der EU in die Schuhe zu schieben, wie das Apple mit… CrowdStrike, die Dritte weiterlesen

Schreibe einen Kommentar