Vor 50 Jahren erfand Ken Thompson die «unentdeckbare Sicherheitslücke». Vor gut 40 Jahren präsentierte er sie als Vortrag unter dem Titel «Reflections on Trusting Trust» anlässlich der Verleihung des Turing-Awards, des «Nobelpreises der Informatik». Hier ein kleiner Überblick, was es damit auf sich hat. Ausführlich im Artikel von Patrick Seemann.

IT-Sicherheit ist ja (leider) regelmässig Thema bei DNIP. Und auch heute geht es wieder um eine Backdoor; eine Hintertür, mit der sich ein Unbefugter Zugang zu einem Computersystem verschaffen kann.

In diesem Fall ist der Vorgang aber schon fast 50 Jahre her. Vergeben, aber alles andere als vergessen. Sie zeigt nämlich auf, wie schwierig es ist, einem Computer zu vertrauen, auch wenn man zu allen Programmen den Quellcode vor sich hat.

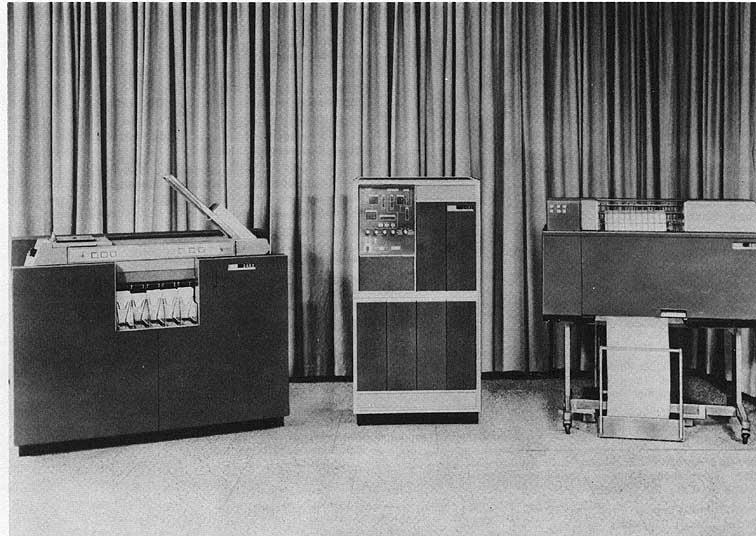

Bis in die 1960er-Jahre schrieb man Programme, indem man die Einsen und Nullen direkt (einzeln oder in 3er- oder 4er-Gruppen) in den Speicher des Raumfüllenden Computers schrieb. Diese Bitsequenzen wurden vom Prozessor dann als Befehle interpretiert, die etwas mit den Daten machten.

So hätten die Computer aber nie den Siegeszug angetreten, den wir kennen: viel zu mühsam!

Ende der 1960er und in den 1970ern begannen Programmiersprachen wie z.B. „C“ beliebter zu werden. Der Computer verstand diese menschenlesbaren Texte aber nicht direkt. Von einem Compiler mussten sie in Maschinensprache übersetzt werden.

Ken Thompson, einer der Urväter der modernen Betriebssysteme, wollte 1974/75 zeigen, wie er eine Backdoor ins Login-Programm einfügen könne, ohne dass sie im Quellcode auftauche.

Wenn er den den Quellcode des Loginprogramms geändert hätte, dass dieses zusätzlich zum echten Passwort des Benutzers alternativ auch „sein“ Passwort akzeptiert hätte, wäre das rasch aufgeflogen.

Seine bahnbrechende Idee: Da der Quelltext des Loginprogramms aber vom Compiler in Maschinensprache übersetzt werden musste, könnte er auch den Compiler hacken, so dass dieser, wenn er eine Passwortabfrage übersetze, diese um den zusätzlichen Passwortvergleich „ergänze“.

Dann aber wäre der Quellcode des Compilers auffällig gewesen.

Als weiteren Schritt fügte Thompson deshalb ein, dass der Compiler nicht nur das Übersetzen des Loginprogramms erkannte und „erweiterte“, sondern auch das Übersetzen des Compilers selbst. Sobald er den übersetzten Compiler mit den gehackten zwei Ersetzungen hatte, konnte er den Quellcode wieder auf die Originale zurücksetzen, weil die Funktionalität war ja jetzt „auf ewig“ im Compiler selbst versteckt.

Inzwischen können wir mit dieser „unentdeckbaren Backdoor“ ziemlich gut umgehen; dafür gibt es z.B. Werkzeuge wie „Reproducible Builds“, die das zwar nicht verhindern können, aber ein solcher Angriff mit hoher Wahrscheinlichkeit erkennen helfen würde.

Patrick Seemanns Artikel erklärt das alles auf Deutsch. Wer aber den kommentierten Quellcode aus 1975 selbst verstehen möchte, dem sei als Vertiefung danach Russ Cox‘ Beschreibung ans Herz gelegt.

Bei DNIP.ch waren Backdoors in den letzten Monaten mehrfach Thema:

- Die Erklärung, wie die xz-Backdoor rechtzeitig vor der Infektion von Millionen Rechnern erkannt wurde.

- Habe ich dokumentiert, welche Beweggründe es für Backdoors geben könnte und was man mit IT-Sicherheitslücken alles anstellen (und verdienen) kann. Dabei gibt es auch ein paar Hinweise, wer hinter so einer Lücke stecken könnte.

Wem die Artikel gefallen, der oder die darf sich auch gerne hier und/oder bei DNIP auf die Mailingliste setzen lassen, um nichts zu verpassen!

Aktuelles zu IT-Sicherheit

- Ransomware-sicheres Backup

Cyberangriffe können verheerend sein. Doch ein letztes Sicherheitsnetz ist nicht so schwierig zu bauen. Hier die Hintergründe, was es beim Aufbau eines Ransomware-resilienten Backupprozesses zu beachten gilt.

Cyberangriffe können verheerend sein. Doch ein letztes Sicherheitsnetz ist nicht so schwierig zu bauen. Hier die Hintergründe, was es beim Aufbau eines Ransomware-resilienten Backupprozesses zu beachten gilt. - Löst die e-ID die Probleme von Jugendschutz und Privatsphäre?

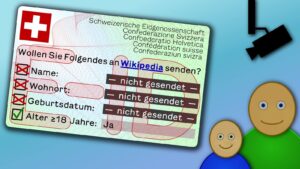

Heute gehen wir der Frage nach, ob eine e-ID unsere gesellschaftlichen Probleme im Internet lösen kann. Und wie wir zu einer besseren Lösung kommen.

Heute gehen wir der Frage nach, ob eine e-ID unsere gesellschaftlichen Probleme im Internet lösen kann. Und wie wir zu einer besseren Lösung kommen. - 📻 E-ID: Kollidiert Altersverifikation mit dem Recht auf Anonymität?

Die e-ID ist aktuell auch im rund um Altersverifikation in Diskussion. In einem Interview mit Radio SRF versuchte ich, einige Punkte zu klären.

Die e-ID ist aktuell auch im rund um Altersverifikation in Diskussion. In einem Interview mit Radio SRF versuchte ich, einige Punkte zu klären. - Ja zur E-ID

Ich setze mich bekanntermassen sehr für IT-Sicherheit und Privatsphäre ein. Und genau deshalb finde ich die E-ID in ihrer jetzt geplanten Form eine ganz wichtige Zutat. Hier meine Gründe für ein Ja am 28. September. Zusammen mit Hintergründen, die Einblick in die E-ID und ihre Geschichte und Funktionsweise geben. Ich bin für eine e-ID, weil wir… Ja zur E-ID weiterlesen

Ich setze mich bekanntermassen sehr für IT-Sicherheit und Privatsphäre ein. Und genau deshalb finde ich die E-ID in ihrer jetzt geplanten Form eine ganz wichtige Zutat. Hier meine Gründe für ein Ja am 28. September. Zusammen mit Hintergründen, die Einblick in die E-ID und ihre Geschichte und Funktionsweise geben. Ich bin für eine e-ID, weil wir… Ja zur E-ID weiterlesen - CH-Journi-Starterpack fürs Fediverse

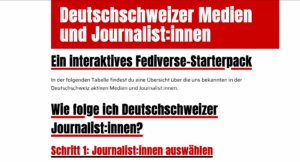

Im gestrigen Artikel rund ums Fediverse – das offene, föderierte soziale Netzwerk – hatte ich euch ein Starterpack versprochen. Hier ist es und bringt euch deutschsprachige Journalistinnen, Journalisten und Medien aus der Schweiz und für die Schweiz.

Im gestrigen Artikel rund ums Fediverse – das offene, föderierte soziale Netzwerk – hatte ich euch ein Starterpack versprochen. Hier ist es und bringt euch deutschsprachige Journalistinnen, Journalisten und Medien aus der Schweiz und für die Schweiz. - Föderalismus auch bei sozialen Netzen

Föderalismus liegt uns im Blut. Unsere gesamte Gesellschaft ist föderal aufgebaut. Aber – wieso lassen wir uns dann bei sogenannten «sozialen», also gesellschaftlichen, Netzen auf zentralistische Player mit absoluter Macht ein? In den digitalen gesellschaftlichen Welten sind Mark Zuckerberg (Facebook, Instagram, WhatsApp, Threads), Elon Musk (X, ehemals Twitter) oder Zhang Yiming (TikTok) die absolutistischen Herrscher,… Föderalismus auch bei sozialen Netzen weiterlesen

Föderalismus liegt uns im Blut. Unsere gesamte Gesellschaft ist föderal aufgebaut. Aber – wieso lassen wir uns dann bei sogenannten «sozialen», also gesellschaftlichen, Netzen auf zentralistische Player mit absoluter Macht ein? In den digitalen gesellschaftlichen Welten sind Mark Zuckerberg (Facebook, Instagram, WhatsApp, Threads), Elon Musk (X, ehemals Twitter) oder Zhang Yiming (TikTok) die absolutistischen Herrscher,… Föderalismus auch bei sozialen Netzen weiterlesen - Unterschreiben gegen mehr Überwachung

Der Bundesrat will auf dem Verordnungsweg den Überwachungsstaat massiv ausbauen und die Schweizer IT-Wirtschaft im Vergleich zu ausländischen Anbieter schlechter stellen. Deine Unterschrift unter der Petition hilft!

Der Bundesrat will auf dem Verordnungsweg den Überwachungsstaat massiv ausbauen und die Schweizer IT-Wirtschaft im Vergleich zu ausländischen Anbieter schlechter stellen. Deine Unterschrift unter der Petition hilft! - Sichere VoIP-Telefone: Nein, danke‽

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es jedem Telefon ermöglicht, sich als beliebiges anderes Yealink-Telefon auszugeben. Und somit als dieses Telefonate zu führen, Kontaktlisten anzuschauen und so weiter.

Zumindest war dies das erste, was ich dachte, als ich hörte, dass der weltgrösste Hersteller von Schreibtischtelefonen mit Internetanbindung, Yealink, es jedem Telefon ermöglicht, sich als beliebiges anderes Yealink-Telefon auszugeben. Und somit als dieses Telefonate zu führen, Kontaktlisten anzuschauen und so weiter. - Diceware: Sicher & deutsch

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der Suche nach einem deutschsprachigen Diceware-Generator habe ich keinen gefunden, der nur im Browser läuft, also das Passwort nicht von einem Server lädt. Da man Passwörter mit niemandem teilen sollte, war das für mich keine… Diceware: Sicher & deutsch weiterlesen

Diceware ist, laut Wikipedia, «eine einfache Methode, sichere und leicht erinnerbare Passwörter und Passphrasen mithilfe eines Würfels zu erzeugen». Auf der Suche nach einem deutschsprachigen Diceware-Generator habe ich keinen gefunden, der nur im Browser läuft, also das Passwort nicht von einem Server lädt. Da man Passwörter mit niemandem teilen sollte, war das für mich keine… Diceware: Sicher & deutsch weiterlesen - Nextcloud: Automatischer Upload auf Android verstehen

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich wieso und was dabei hilft.

Ich hatte das Gefühl, dass der automatische Upload auf Android unzuverlässig sei, konnte das aber nicht richtig festmachen. Jetzt weiss ich wieso und was dabei hilft. - VÜPF: Staatliche Überwachungsfantasien im Realitätscheck

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die NZZ ein Streitgespräch zum VÜPF. Darin findet sich vor allem ein Absatz des VÜPF-Verschärfungs-Befürworters mit Aussagen, die nicht unwidersprochen bleiben können.

Die Revision der «Verordnung über die Überwachung des Post- und Fernmeldeverkehrs» (VÜPF) schreckte die Schweiz spät auf. Am Wochenende publizierte die NZZ ein Streitgespräch zum VÜPF. Darin findet sich vor allem ein Absatz des VÜPF-Verschärfungs-Befürworters mit Aussagen, die nicht unwidersprochen bleiben können. - Phishing-Trend Schweizerdeutsch

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung in Sachen Spam und Phishing zuerst hinter die Kulissen der Betrüger, um ihre Methoden kennenzulernen. Und danach – viel wichtiger – was wir tun können, um uns zu schützen.

Spam und Phishingversuche auf Schweizerdeutsch scheinen beliebter zu werden. Wieso nutzen Spammer denn diese Nischensprache? Schauen wir in dieser kleinen Weiterbildung in Sachen Spam und Phishing zuerst hinter die Kulissen der Betrüger, um ihre Methoden kennenzulernen. Und danach – viel wichtiger – was wir tun können, um uns zu schützen.

Schreibe einen Kommentar